Jak budować cyberbezpieczne aplikacje w oparciu o oprogramowanie AVEVA?

Kontakt w sprawie artykułu: Marcin Woźniczka - 2023-07-03

Z tego artykułu dowiesz się:

- jak budować cyberbezpieczne aplikacje wykorzystując oprogramowanie AVEVA,

- jak zapewnić ciągłość pracy aplikacji przemysłowej,

- jak zarządzać uprawnieniami użytkowników.

Jak projektować aplikacje, żeby spełniały wymogi cyberbezpieczeństwa w różnych aspektach? Jakie możliwości w tych kwestiach zapewnia Platforma Systemowa AVEVA? Poznaj przykładowe funkcjonalności, które pomagają budować bezpieczne systemy i dowiedz się, o czym przede wszystkim warto pamiętać.

Każda aplikacja projektowana w oparciu o system SCADA, zarówno na etapie tworzenia, jak i uruchamiania, wymaga dostępu z zewnątrz – albo z sieci biurowej, albo w ogóle spoza firmy. Dlatego też warto zadbać o odpowiednie zabezpieczenia na różnych poziomach. Szczególnie konieczne jest zapewnienie bezpiecznego dostępu sieciowego, zachowania ciągłości pracy oraz dostępu do danych.

Bezpieczny dostęp sieciowy

Pierwszym krokiem jest zabezpieczenie sieci na brzegach. Oznacza to, że nikt spoza zakładu nie powinien móc się dostać do sieci zakładowej w sposób niekontrolowany. W tym celu możemy wykorzystać narzędzia firewall oraz NG firewall (Next Generation Firewall), które umożliwiają zabezpieczenie dostępu do sieci poprzez narzucenie ograniczeń na poszczególne porty i protokoły komunikacyjne. W przeciwieństwie do zwykłego firewalla, NG firewall dodatkowo analizuje ramki, ich kształt oraz sygnatury ruchu, które przepływają przez sieć – i pozwala na ograniczanie dostępu również na ich podstawie.

Do skonfigurowania zabezpieczenia wewnątrz sieci zakładowej wykorzystywany jest Windows Firewall – standardowe narzędzie dostępne w każdej wersji systemu Microsoft Windows. Nie wymaga ono specjalnej konfiguracji – instalator oprogramowania AVEVA sam otwiera porty, które są potrzebne.

W przypadku komputerów wewnątrz sieci często potrzebny jest dostęp zdalny. Może on przyjmować dwie formy, w zależności od sytuacji. Gdy potrzebujemy komunikacji dwukierunkowej (np. dwie części firmy znajdują się w różnych lokalizacjach i musimy wymieniać między nimi informacje) dobrym rozwiązaniem jest VPN Site-2-Site, który daje możliwość dwukierunkowej wymiany danych. Natomiast kiedy chcemy podłączyć zdalnego użytkownika (np. inżyniera projektującego, który będzie wykonywać pewne zadania na naszej aplikacji) idealnym rozwiązaniem jest VPN klient-serwer.

Na jakiej infrastrukturze stawiać aplikację?

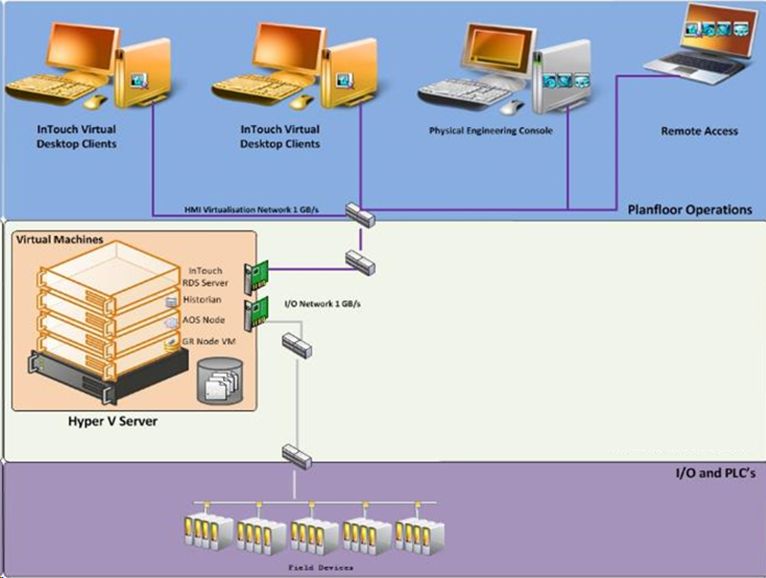

Najczęściej wybieraną opcją jest infrastruktura własna (On-Premise). W przypadku budowania i utrzymania serwerów fizycznych warto zadbać o moduły zarządzania zdalnego (iDRAC – DELL oraz iLO – HP), dzięki którym można zarządzać komputerami z każdego miejsca (konfiguracja, restarty). Ważne jest, aby aktualizować moduły zarządzania w celu zapewnienia bezpieczeństwa oraz stabilności.

Sporo możliwości daje budowanie systemu na środowiskach zwirtualizowanych. W tym wypadku AVEVA zdecydowała się wspierać rozwiązania VMWare vSphere oraz Microsoft Hyper-V. Pozwala to uzyskiwać systemy wysokiej dostępności. Dużym plusem jest tutaj niezależność od sprzętu – wirtualne maszyny można przenosić między jednym serwerem a drugim (np. w przypadku awarii możemy przenieść całe, już działające, skonfigurowane systemy na inny serwer).

Również w przypadku Hyper-V i VMWare nie można zapominać o koniecznych aktualizacjach. Trzeba regularnie sprawdzać, czy działające w danych wersjach oprogramowanie systemu SCADA jest wspierane z wersjami środowiska do wirtualizacji, którego używamy. Choć może się to wydawać oczywiste, warto wspomnieć też o konieczności zabezpieczania aplikacji poprzez systemy kopii zapasowych. Powinno się je tworzyć regularnie, w sposób automatyczny – dzięki temu można zawsze wrócić do jakiegoś wcześniejszego punktu.

Ciekawe możliwości otwiera również zastosowanie systemów typu Shadow, inaczej zwanych Pre-Prod. Są to wirtualne kopie systemu produkcyjnego, ale w wersji nieprodukcyjnej – swego rodzaju bliźniacze aplikacje, na których można wykonywać próbne migracje czy aktualizacje, a także duże zmiany w działaniu systemu. Pozwala to przeprowadzać testy bez ryzyka ewentualnej awarii czy wystąpienia innego problemu w systemie produkcyjnym.

Jak zapewniać ciągłość pracy?

Ciągłość pracy można zapewnić w oparciu klastry wysokiej dostępności, bazujące na serwerach, macierzach dyskowych oraz na specjalizowanych licencjach. Generuje to jednak duże koszty, a stworzenie takiego układu i jego skonfigurowanie wymaga sporej wiedzy z zakresu IT.

Alternatywą jest wykorzystanie funkcjonalności redundancji w oprogramowaniu przemysłowym. Silniki aplikacyjne w Platformie Systemowej AVEVA mają możliwość pracy w parach. Dzięki temu w przypadku awarii komputera, na którym działa pierwszy silnik i jego logika, nastąpi przełączenie umożliwiające dalszą pracę oprogramowania na drugim komputerze z rezerwowym silnikiem aplikacyjnym. Podobnie możliwości dostępne są również w przypadku oprogramowania Historian, a także w zakresie redundancji torów komunikacyjnych.

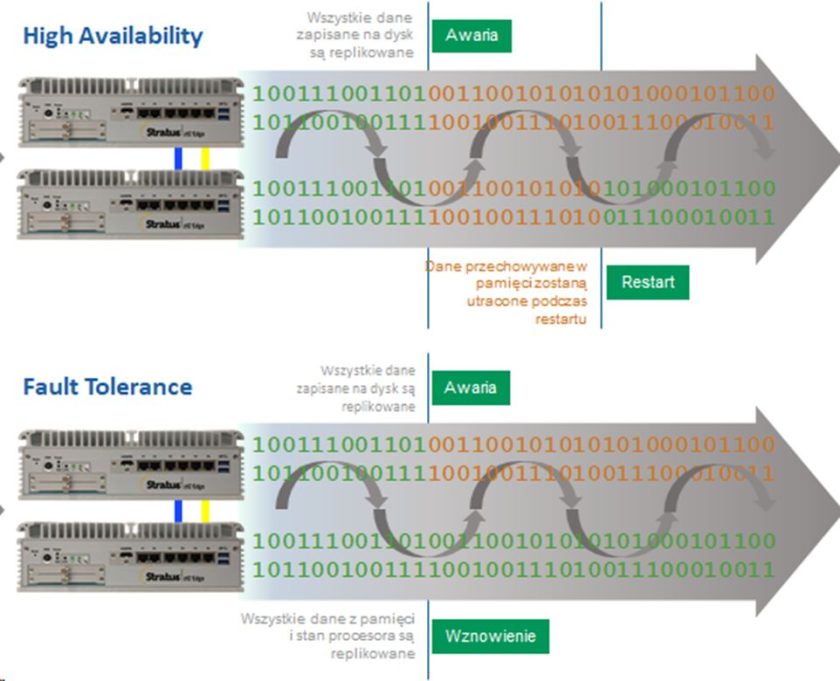

Istnieje też trzecia opcja – zapewnienie ciągłości pracy w oparciu o rozwiązanie firmy Stratus ztC Edge, czyli wykorzystanie dwóch komputerów przemysłowych, które mają wbudowaną wirtualizację. Jest to autorskie rozwiązanie systemu wysokiej dostępności firmy Stratus do wirtualizacji, przeznaczone dla automatyków. Mimo, że nie jest oparte na VMWare vSphere czy Microsoft Hyper-V, jest ono wspierane przez AVEVA, więc można je stosować z Platformą Systemową oraz oprogramowaniem InTouch i Historian.

Rozwiązanie to ma wiele istotnych zalet:

- nie wymaga ono zaawansowanej wiedzy IT,

- zarządzanie systemem jest łatwe (za pośrednictwem aplikacji webowej),

- wbudowana zapora chroni przed ewentualnymi atakami z zewnątrz,

- można je zainstalować w szafie sterowniczej, na szynie DIN i nie wymagają specjalistycznego systemu chłodzenia,

- brak mechanicznych elementów jak wentylatory (wykorzystywane jest chłodzenie pasywne) czy rotujące dyski (wykorzystywane są dyski SSD)

- dostępny jest szeroki wybór poziomu ochrony HA (High Availability) lub FT (Fault Tolerant),

- Hot-Swap – w przypadku awarii jednego komputera można wymienić go na zapasowy „na ruchu”, a system zsynchronizuje nowy element systemu z już pracującym w zakresie i konfiguracji oraz danych – czyli maszyn wirtualnych

- udostępniane są regularne aktualizacje oprogramowania, związane z zarządzaniem komputerami pod kątem ryzyka i zagrożeń bezpieczeństwa.

Systemy operacyjne

Aby zapewnić bezpieczeństwo systemów operacyjnych, trzeba zwracać uwagę, czy używane przez nas wersje oprogramowania są aktualne, a producent wciąż weryfikuje i testuje swoje produkty z tymi systemami. Przykładowo Microsoft przestał już wspierać niektóre wersje Windowsa 10. Podobnie jest w przypadku starych wersji produktów AVEVA. Każda wersja oprogramowania ma status wsparcia przez określony czas od pojawienia się na rynku. Żeby mieć pewność, że korzystamy z oprogramowania w wersji bezpiecznej, trzeba regularnie je aktualizować.

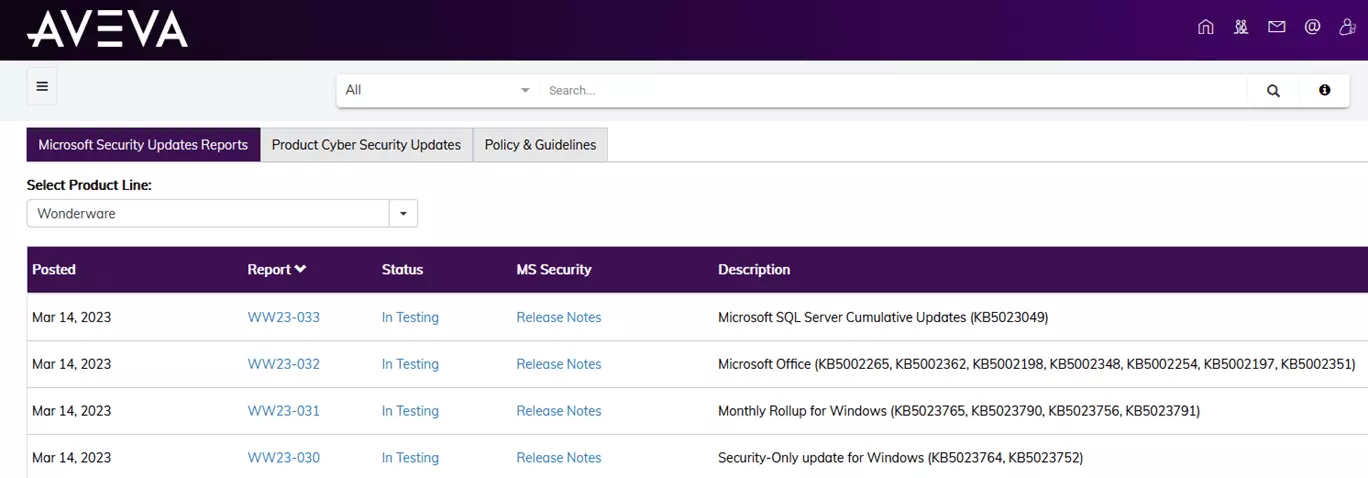

AVEVA testuje aktualizacje systemowe Microsoftu pod względem kompatybilności ze swoim oprogramowaniem i do 15 dni od ich publikacji udostępnia raport z ich kompatybilności. Dobrą praktyką jest więc aktualizacja systemu już po udostępnieniu tego raportu. Najlepiej robić to za pomocą własnego serwera WSUS, czyli lokalnego serwera aktualizacji Windows. Dzięki temu w pełni kontrolujemy, kiedy i jakie aktualizacje są instalowane.

Dostęp do danych, poświadczenia i uprawnienia użytkowników

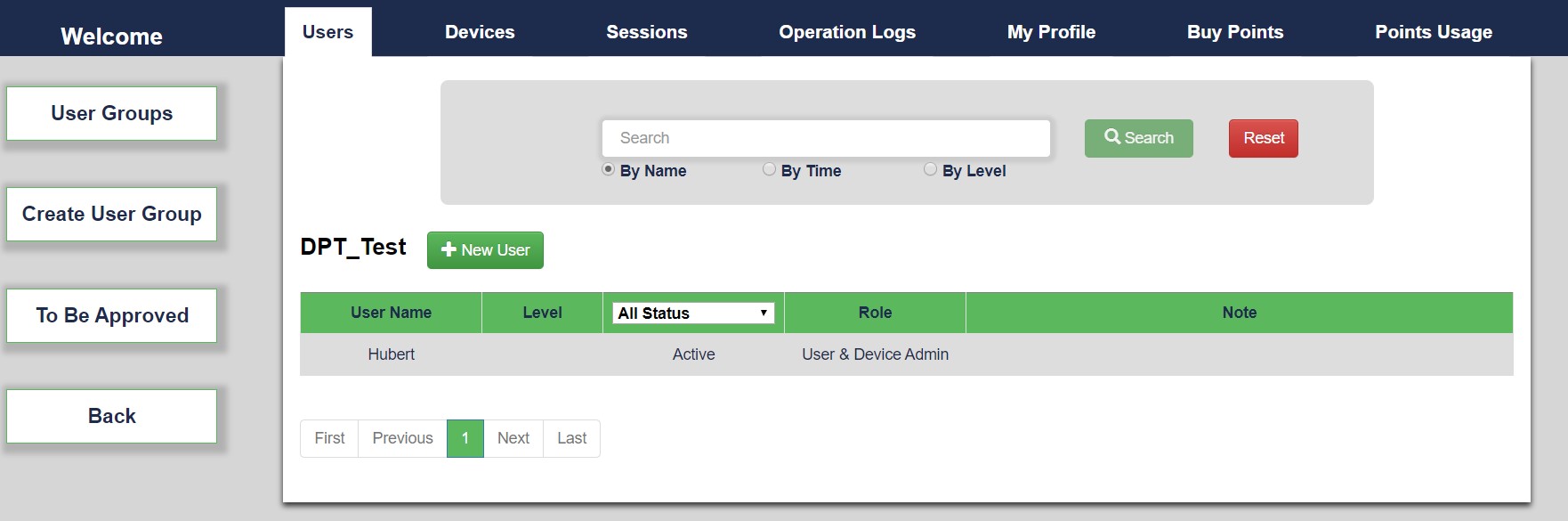

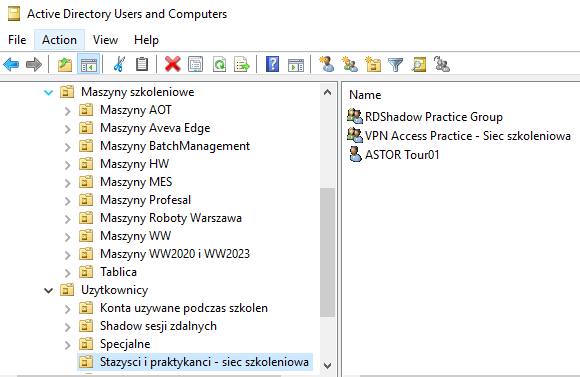

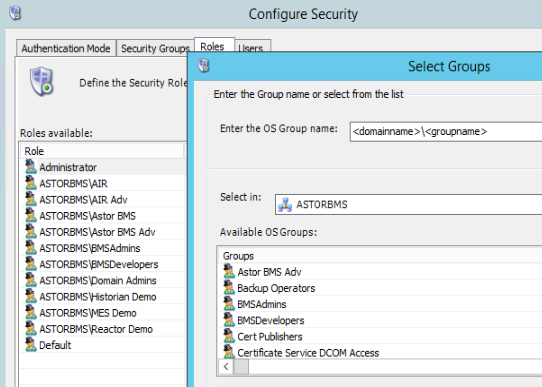

Żeby efektywnie zarządzać poświadczeniami i uprawnieniami użytkowników, najlepiej stosować Active Directory, czyli system zarządzania domeną firmy Microsoft. Dobrze, gdyby domena przeznaczona do obsługi oprogramowania przemysłowego była oddzielona od domen korporacyjnych czy ogólnozakładowych. Zastosowanie domeny pozwala konfigurować uprawnienia użytkowników za pomocą systemu ról. Dla każdej utworzonej roli przypisujemy odpowiedni poziom uprawnień, a następnie poszczególnym użytkownikom przypisujemy właściwe role. Dzięki temu centralnie zarządzamy wszystkimi uprawnieniami dostępu.

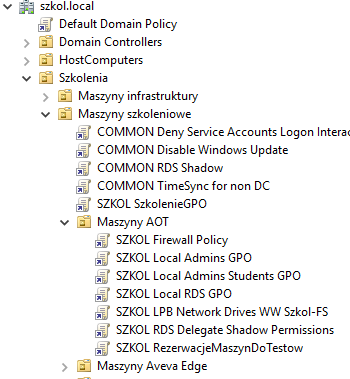

Zastosowanie domeny pozwala także centralnie zarządzać innymi elementami zabezpieczeń, np. możemy definiować wspólne reguły zapory ogniowej Windows, zasady zabezpieczeń lokalnych czy wspólne ustawienia identyczne dla wszystkich komputerów w sieci.

W Active Directory można tworzyć grupowe konfiguracje. Dzięki temu wystarczy dodać komputer do danej grupy, a ustawione polityki czy konfiguracje automatycznie są na nim aplikowane, bez potrzeby indywidualnej konfiguracji.

Plusem jest też możliwość integracji z systemem SCADA. Aplikacje Platformy Systemowej AVEVA można konfigurować w taki sposób, że role w systemie SCADA będą powiązane z rolami w Active Directory. Dzięki temu wystarczy tylko raz dodać danego użytkownika na poziomie Active Directory i od razu mamy pewność, że otrzymał on swoją właściwą rolę także w systemie SCADA.

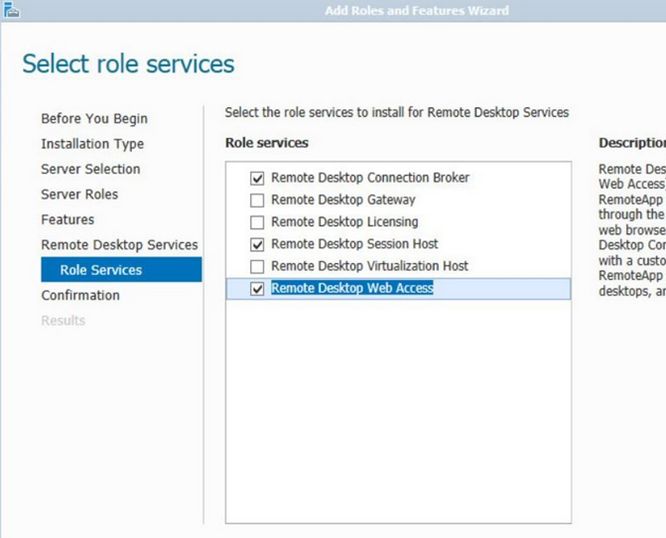

Domena jest też potrzebna podczas budowania środowiska terminalowego zdalnego dostępu RDS (Remote Desktop Services). AVEVA zaleca, by stosować ją również w przypadku używania np. AVEVA Batch Management czy AVEVA MES.

Dodatkowo Active Directory pozwala sterować uprawnieniami użytkowników włączających się do sieci z zewnątrz, czyli na przykład po WI-FI albo przez VPN. Dzięki domenie mamy więc pełną kontrolę nad naszym systemem.

Cyberbezpieczeństwo w AVEVA

AVEVA nieustannie udoskonala swoje produkty w zakresie cyberbezpieczeństwa. Regularnie przeprowadzane są różnego rodzaju testy, które mają zapobiegać powstawaniu luk bezpieczeństwa już na poziomie kodu źródłowego. Weryfikowane są również komponenty, które były stworzone wiele lat temu – jeżeli pojawiają się jakieś nieprawidłowości, w kolejnych wersjach AVEVA wprowadza poprawki niwelujące lub minimalizujące zagrożenia.

AVEVA stawia przede wszystkim na wiedzę ludzi, którzy tworzą oprogramowanie. W oparciu o procedury SDLA (Security Development Lifecycle Assurance) wszyscy programiści AVEVA przechodzą szkolenia, przygotowujące do projektowania cyberbezpiecznych aplikacji.

Dla produktów znajdujących się w głównej fazie wsparcia (zazwyczaj do 3 lat od wypuszczenia na rynek) AVEVA na bieżąco testuje poprawki Microsoftu weryfikując, czy ich instalacja nie wpływa negatywnie na działanie aplikacji AVEVA. Zazwyczaj są one przetestowane w ciągu 15 dni roboczych od momentu wypuszczenia przez Microsoft. Użytkownicy mogą sprawdzać wyniki tych testów na udostępnianym przez AVEVA portalu Security Central. Aby być na bieżąco z zaleceniami i aktualnymi testami, warto też zasubskrybować Biuletyn Bezpieczeństwa i alerty techniczne wysyłane przez AVEVA. Zawierają one istotne informacje na temat potencjalnych zagrożeń.

Jakie mechanizmy w oprogramowaniu AVEVA ułatwiają tworzenie cyberbezpiecznych aplikacji?

W Platformie Systemowej AVEVA, począwszy od wersji 2017, wspierany jest TLS 1.2, a sama Platforma Systemowa oraz oprogramowanie InTouch umożliwiają włączenie szyfrowania komunikacji. Wskazując odpowiedni certyfikat, generowany automatycznie lub dostarczany przez dział IT, możemy zapewnić szyfrowanie danych przekazywanych między komponentami naszej aplikacji.

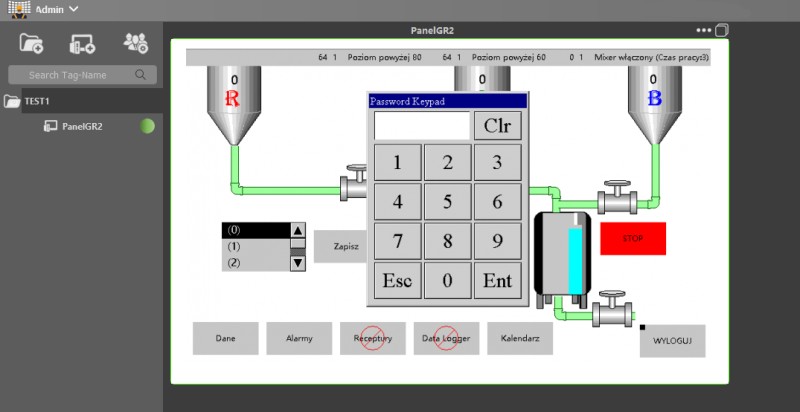

Nowoczesne systemy SCADA często wymagają, aby pracownicy mieli zdalny dostęp do wizualizacji spoza firmy, z poziomu przeglądarki internetowej. Aby w sposób bezpieczny uruchomić taki dostęp, możemy posłużyć się modułem InTouch Access Anywhere. Jest to rozwiązanie, które doskonale sprawdza się w przypadku użytkownika, który sporadycznie potrzebuje skorzystać z aplikacji InTouch poza firmą i bez zainstalowanego programowania AVEVA.

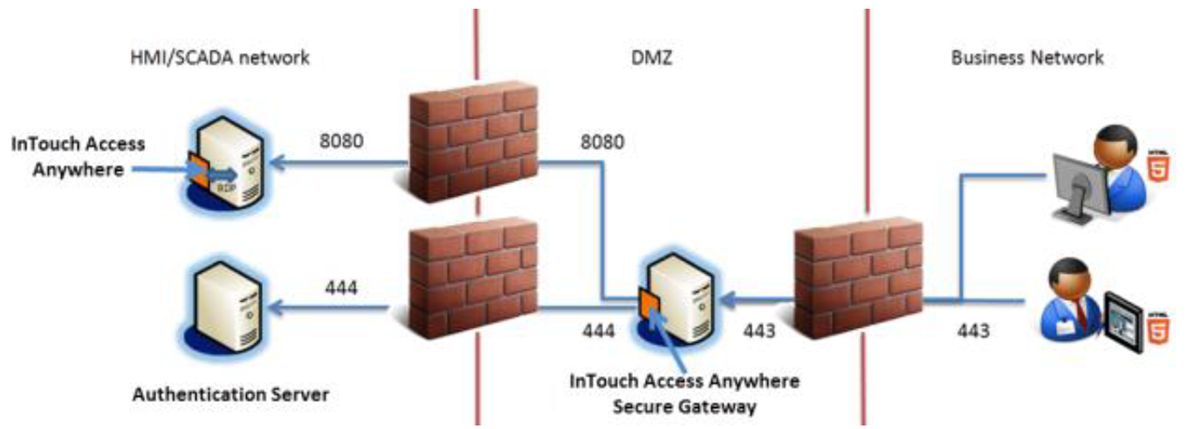

Żeby taki dostęp był bezpieczny, możemy skonfigurować w strefie DMZ komponent o nazwie InTouch Access Anywhere Secured Gateway. Pośredniczy on w wymianie danych umożliwiając jej szyfrowanie (HTTPS) oraz izoluje klienta webowego od wewnętrznej sieci przemysłowej, czyniąc ją bezpieczniejszą. Funkcjonalność ta nie wymaga dodatkowej licencji.

W przypadku konieczności podłączenia się do wizualizacji przez przeglądarkę internetową (również z komórki lub tabletu), możemy skorzystać z natywnego dostępu webowego do InToucha (InTouch Web Client). W tym przypadku mamy kilka opcji zabezpieczenia do wyboru, m.in. opcję szyfrowania danych z wykorzystaniem protokołu HTTPS lub HTTPS z AIM, czyli AVEVA Identity Manager, który umożliwia autoryzację użytkownika spoza firmy.

Począwszy od wersji 2023 Platformy Systemowej AVEVA można też skorzystać z Active Directory działającego w chmurze Microsoft Azure. Dzięki temu nie ma potrzeby konfigurowania Active Directory we własnej sieci. Bonusem jest też możliwość logowania się do systemu za pomocą webowego okna logowania z możliwością włączenia dwuetapowej weryfikacji kont.

Podsumowanie

Wśród dobrych praktyk związanych z projektowaniem cyberbezpiecznych aplikacji do najważniejszych należą regularne aktualizacje. Produkty AVEVA nie tylko oferują wiele funkcjonalności wspomagających tworzenie bezpiecznych rozwiązań, ale przede wszystkim są na bieżąco udoskonalane i uaktualniane.

Jeśli chcesz dowiedzieć się więcej na temat stosowanych przez AVEVA procedur wspierających cyberbezpieczeństwo – skontaktuj się z nami.