Obsługa przemysłowych routerów i modemów GSM odc. 2: Jak zwiększyć bezpieczeństwo połączenia dzięki zastosowaniu tunelu VPN?

Kontakt w sprawie artykułu: Rafał Fiba - 2020-05-13

Z tego artykułu dowiesz się:

- Czym jest VPN?

- Dlaczego warto używać VPN?

- Jak skonfigurować połączenie z siecią VPN na routerach i modemach przemysłowych?

Obsługa przemysłowych routerów i modemów GSM

Co to jest VPN?

VPN czyli Virtual Private Network (wirtualna sieć prywatna) jest to sieć, dzięki której Twoje połączenie internetowe jest szyfrowane w celu ochrony Twoich danych.

Dlaczego warto użyć VPN?

W przypadku sieci lokalnej odseparowanej od Internetu, możliwości ataku hakerskiego są o wiele mniejsze, ale nie o tym jest ten artykuł. W tym artykule prezentowane jest rozwiązanie wykorzystujące sieć Internet do przesyłu danych. Brak odpowiedniego zabezpieczenia przesyłu danych w takim modelu może mieć bardzo poważne konsekwencje. Może dojść zarówno do przejęcia informacji, jak i przejęcia kontroli nad maszyną. Jednak dzięki zastosowaniu technologii VPN minimalizujesz ryzyko włamania niemalże do zera.

Jak realizowane jest połączenie z siecią VPN w routerach i modemach przemysłowych?

Połączenie z siecią VPN realizowane jest przy użyciu oprogramowania OpenVPN oraz protokołu IPSec. W tym rozwiązaniu nie ma konieczności zakupu biznesowej licencji OpenVPN. Jest wymagane, aby na urządzeniu, które zbiera dane (serwer czy komputer PC), był zainstalowany pakiet OpenVPN. Pakiet ten można pobrać ze strony producenta.

Oczywiście połączenie przez sieć VPN obniża prędkość przesyłu danych, ale przy zastosowaniu przemysłowym nie powinno to stanowić problemu.

Jak skonfigurować urządzenie Astraada GSM, by umożliwiało skorzystanie z bezpiecznego połączenia przez sieć VPN?

Uwaga: w prezentowanym poniżej układzie wymagana jest karta SIM ze statycznym adresem IP.

W prezentowanej poniżej konfiguracji to router/modem Astraada GSM jest serwerem i umożliwia nawiązanie połączenia z jednym urządzeniem końcowym.

Pierwszym krokiem podczas konfiguracji OpenVPN jest wygenerowanie certyfikatów i kluczy prywatnych dla Urzędu Certyfikacji, klienta i serwera. Urząd Certyfikacji jest instytucją, która przydziela certyfikaty serwerowi i klientom.

1.Pobierz i zainstaluj aplikację OpenVPN GUI ze strony https://openvpn.net/community-downloads/

2. Zainstaluj oprogramowanie z zaznaczoną opcją dodatkową EasyRSA 2 Certificate Management Scripts

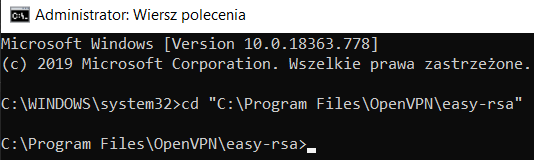

3. Uruchom wiersz poleceń jako administrator i za pomocą komendy cd przejdź do folderu easy-rsa.

Folder ten znajduje się w lokalizacji, którą wskazałeś/aś podczas instalowania aplikacji. Domyślna lokalizacja to C:\Program Files\OpenVPN\easy-rsa.

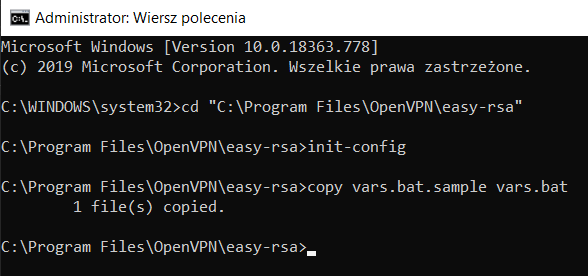

4. W konsoli wpisz instrukcję init-config

5. Następnie za pomocą wiersza poleceń wygeneruj certyfikat Urzędu Certyfikacji.

W tym celu należy wywołać 3 poniższe komendy:

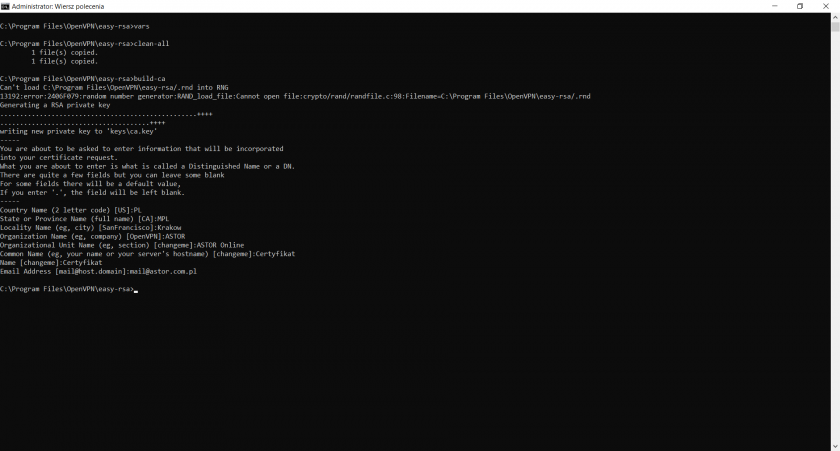

- vars

- clean-all

- build-ca

Zrzut ekranu prezentuje wynik wykonania tych komend. Podczas wykonywania komendy build-ca zostaniesz poproszony/a o podanie podstawowych danych na temat Twojej organizacji. Nie wpisuj polskich znaków. Wartość pola Common Name i Name musisz zmienić na Certyfikat.

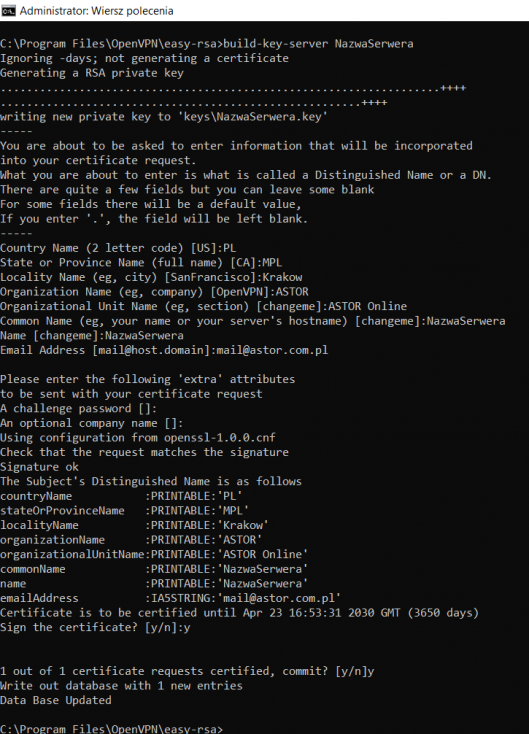

6. Następnie wygeneruj certyfikaty i klucze serwera

W tym celu w wierszu poleceń wpisz komendę build-key-server NazwaSerwera. Nie wpisuj polskich znaków. Wartość pola Common Name i Name musisz zmienićna NazwaSerwera.

Następnie pojawią się dwa pytania, na które musisz odpowiedzieć twierdząco, wpisując y.

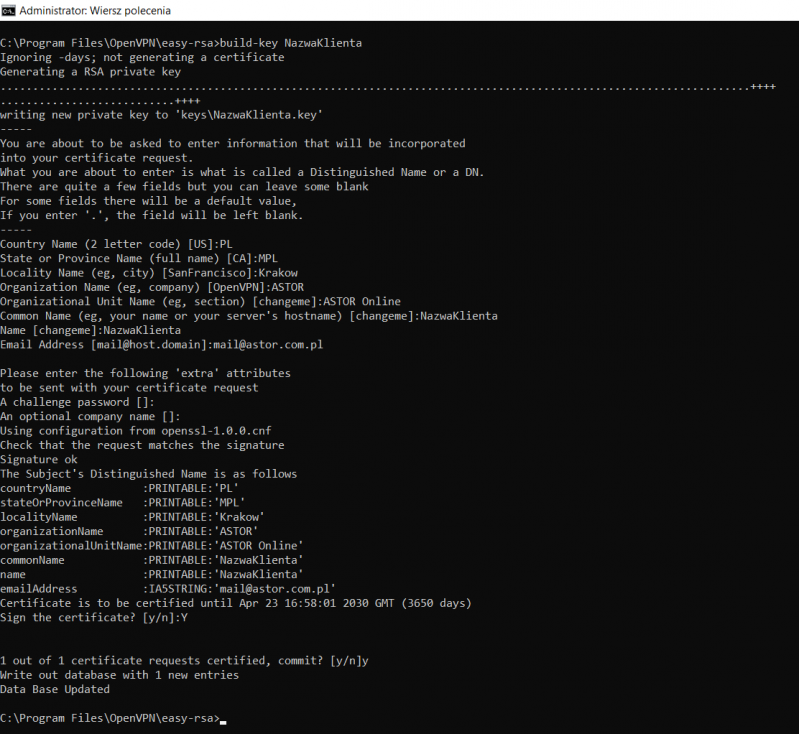

7. Teraz wygeneruj pliki klucza:

W wierszu poleceń wpisz instrukcję build-key NazwaKlienta lub build-key-pass NazwaKlienta, jeśli chcesz, by dostęp do klienta był chroniony hasłem. Będziesz wtedy poproszony/a o dwukrotne wpisanie hasła i podanie podstawowych danych na temat Twojej organizacji. Nie wpisuj polskich znaków. Wartość pola Common Name i Name zmień na NazwaKlienta.

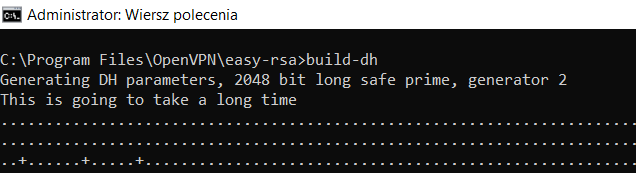

8. Na koniec wygeneruj plik z parametrami Diffiego-Hellmana, wywołując komendę build-dh.

Wygenerowanie tych plików może zająć trochę czasu.

W folderze easy-rsautworzony został folder keyszawierający wszystkie potrzebne pliki.

Zakończyłeś/aś proces generowania kluczy dla klienta i serwera. Teraz przejdziesz do konfiguracji po stronie routera/modemu przemysłowego Astraada.

Konfiguracja routera/modemu Astraada

1.Zaloguj się w przeglądarce do Twojego routera/modemu.

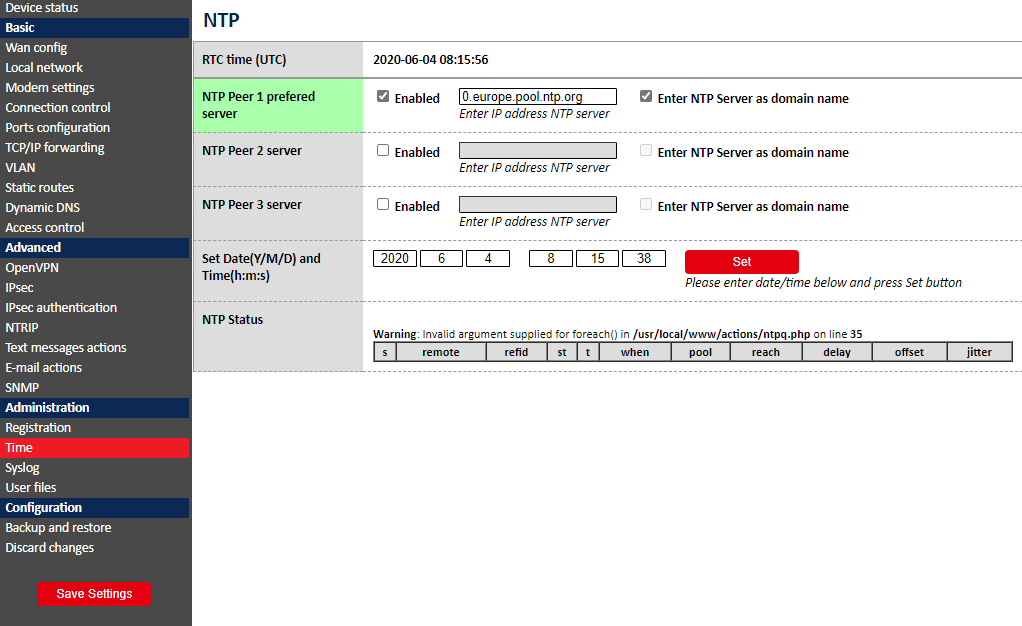

2. W zakładce Time sprawdź, czy czas i data są poprawnie ustawione. Do synchronizacji czasu możesz użyć serwera NTP.

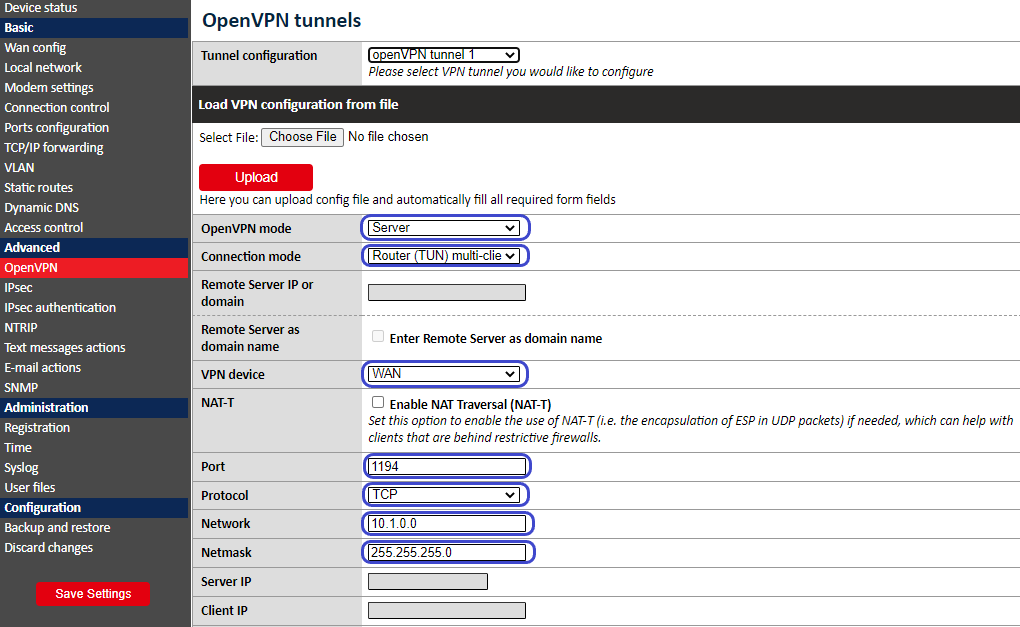

3. Następnie przejdź do zakładki OpenVPN i ustaw zaznaczone pola.

Pola Port, Network, Netmask i Protocol ustaw na odpowiadające Ci wartości.

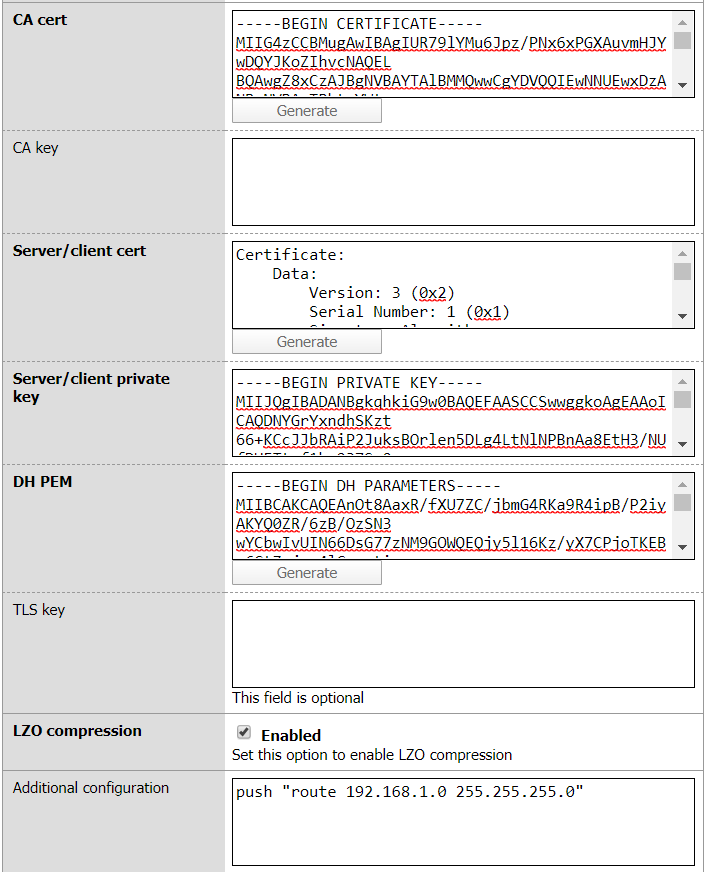

4. Teraz uzupełnij odpowiednie certyfikaty.

W tym celu przekopiuj odpowiednie certyfikaty do odpowiednich pól. Pliki możesz otworzyć za pomocą Notatnika.

Pliki znajdują się w folderze easy-rsa\keys:

- CA cert: certyfikat urzędu certyfikującego (ca.crt)

- Server/client cert: certyfikat dla serwera (NazwaSerwera.crt)

- Server/client private key: klucz prywatny dla serwera (NazwaSerwera.key)

- DH PEM: plik z parametrami Diffiego-Hellmana (dh1024.pem)

Dodatkowo, jeśli chcesz mieć możliwość korzystania z adresacji sieci LAN(192.168.1.0/24) po stronie Twojego routera lub modemu Astraada GSM, uzupełnij pole:

Additional configuration: push „route 192.168.1.0 255.255.255.0”

UWAGA: Cały ten skrypt ma być napisany w jednej linii bez użycia klawisza ENTER.

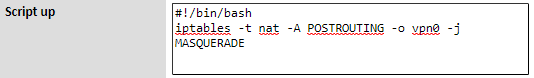

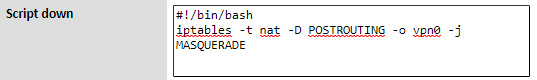

5. Pola Script up uzupełnij:

#!/bin/bash

iptables -t nat -A POSTROUTING -o vpn0 -j MASQUERADE

6. Pola Script down uzupełnij:

#!/bin/bash

iptables -t nat -D POSTROUTING -o vpn0 -j MASQUERADE

Nie zapomnij zapisać ustawień, klikając Save Settings. Zakończyłeś/aś konfigurację VPNa po stronie routera/modemu Astraada.

Konfiguracja klienta OpenVPN

Teraz przejdziesz do konfiguracji klienta OpenVPN. Proces ten zostanie pokazany w systemie Windows.

1.Stwórz plik config.ovpn w folderze OpenVPN/config. W celu utworzenia tego pliku uruchom Notatnik z uprawnieniami administratora. Do pliku wklej poniższą zawartość:

client # ustawiamy komputer jako klienta

dev tun # connection mode ustawiamy jako tun

proto tcp # wybieramy protokol

remote 100.64.107.43 1194 # podajemy adres IP karty sim użytej w routerze GSM i port

ca ca.crt # nazwa certyfikatu urzędu certyfikującego

cert NazwaKlienta.crt # nazwa certyfikatu klienta „

key NazwaKlienta.key # nazwa klucza prywatnego klienta

comp-lzo # uzywanie kompresji lzo

verb 4 # poziom komunikatów podczas połączenia

2. Następnie skopiuj wszystkie klucze i certyfikaty z folderu easy-rsa/keys do folderu config

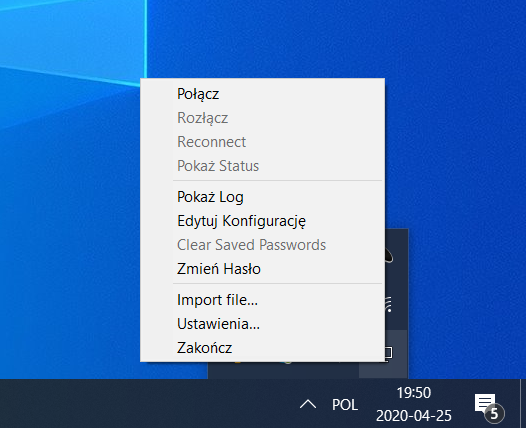

3. Po zapisaniu pliku uruchom program OpenVPN GUI z uprawnieniami administratora.

4. Teraz nawiąż połączenie z routerem/modemem klikając Połącz:

5. Po pomyślnym połączeniu powinien pojawić się komunikat z nadanym adresem IP.

6. Teraz możesz się połączyć z routerem/modemem przy użyciu adresu IP (dla połączenia VPN). W prezentowanym przypadku jest to adres 10.1.0.1.

Konfiguracja zapory systemu Windows

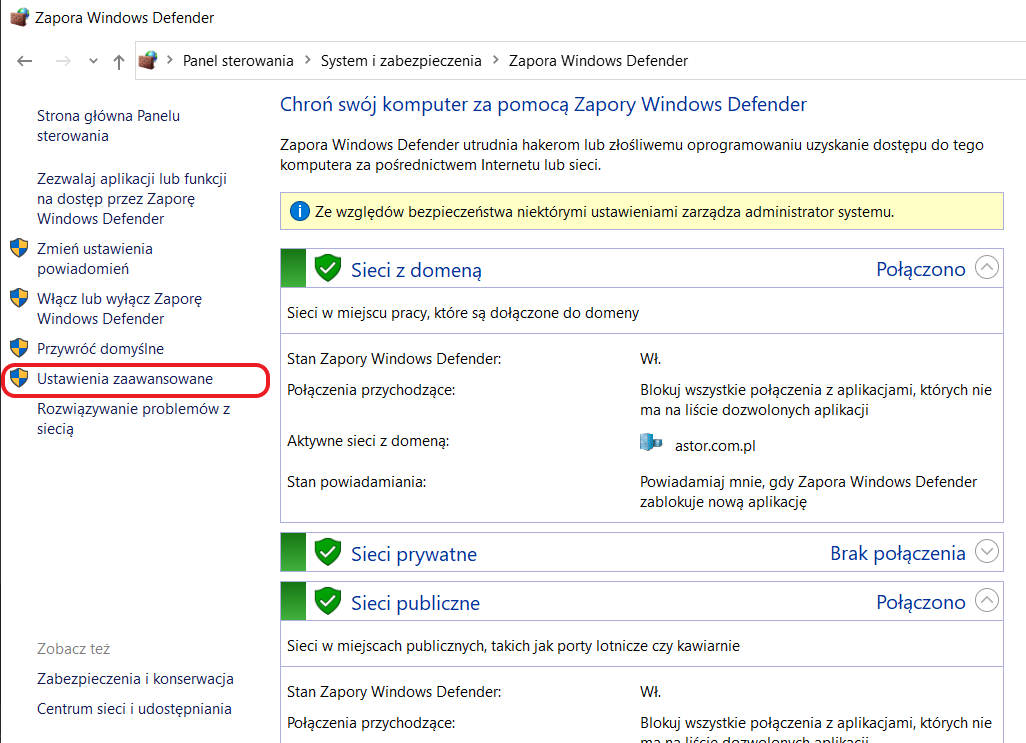

Jeśli jest problem z nawiązaniem połączenie możliwe jest, że port blokowany jest przez firewall. W tym celu należy utworzyć odpowiednie reguły:

1.Przejdź do: Panel Sterowania/System i zabezpieczenia/Zapora Windows Defender

Przejdź do: Ustawienia zaawansowane:

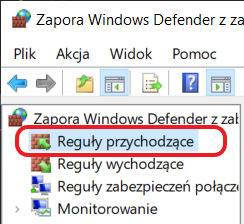

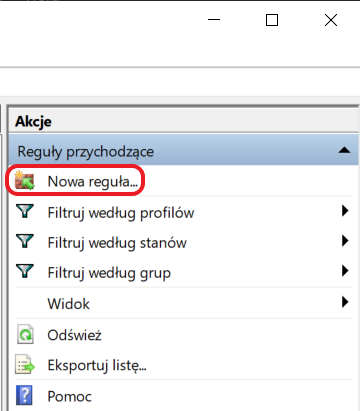

2. Następnie przejdź do: Reguły przychodzące:

3. I utwórz nową regułę:

Jako typ reguły wybierz: Port i kliknij Dalej.

Następnie wybierz rodzaj protokołu. Dla omawianego scenariusza jest to TCP.

Następnie określ numer portu. Dla omawianego scenariusza jest to 1194.

Powyższą procedurę powtórz dla połączeń wychodzących.

Podsumowanie:

W tym odcinku cyklu dowiedziałeś/aś się, jak utworzyć bezpieczne połącznie z Twoim routerem lub modemem przemysłowym Astraada dzięki zastosowaniu sieci VPN. Jest to podstawowe działanie w celu zwiększenia cyberbezpieczeństwa Twojej instalacji.

Masz pytania? Potrzebujesz wskazówek? Napisz do autora artykułu 🙂

W następnym odcinku „Obsługa przemysłowych routerów i modemów GSM odc.3: Jak uzyskać zdalny dostęp do sterowników PLC i innych urządzeń?”:

- dowiesz jak możesz wykorzystać przemysłowy router lub modem wraz z sterownikami PLC czy panelami HMI,

- nauczysz się, jak skonfigurować zdalne połączenie do sterownika PLC,

- zobaczysz jak skonfigurować Modbus TCP i jak odczytywać dane z innych urządzeń przy użyciu protokołu Modbus RTU 232/485.