Sterowniki PLC – bezpieczeństwo w sieci

Kontakt w sprawie artykułu: Mateusz Leszczyński - 2022-08-08

Z tego artykułu dowiesz się:

- jakie ogólne zasady bezpieczeństwa należy stosować w sterownikach PLC,

- jakie zasady powinny być stosowane w urządzeniach Astraada One, Horner i Emerson.

Jednym z najistotniejszych aspektów transformacji technologicznej 4.0 jest bezpieczeństwo. Cyberataki na kluczową infrastrukturę przemysłową są bardzo poważnym zagrożeniem dla stabilności gospodarczej i politycznej, nawet w wymiarze globalnym. Zadaniem projektantów i wykonawców systemów automatyki jest zapewnienie skutecznej ochrony urządzeń, sieci, maszyn, linii produkcyjnych, a co za tym idzie – całych zakładów przemysłowych. Niestety często zapomina się o zabezpieczeniach tych urządzeń, które z pozoru są całkowicie bezpieczne.

Może się wydawać, że takim „bezpiecznym” urządzeniem jest sterownik PLC. Nic bardziej mylnego, niezabezpieczone sterowniki mogą stanowić „furtkę” dla hakerów, umożliwiającą dostęp do całej infrastruktury w zakładzie. Wyłączenie sterownika kontrolującego ważny proces może spowodować wielkie straty. Dlatego jest ważne, aby wykorzystać wszelkie możliwości i zabezpieczać całą sieć i wszystkie urządzenia – począwszy od tych z pozoru bezpiecznych.

Bezpieczeństwo sterownika PLC w sieci

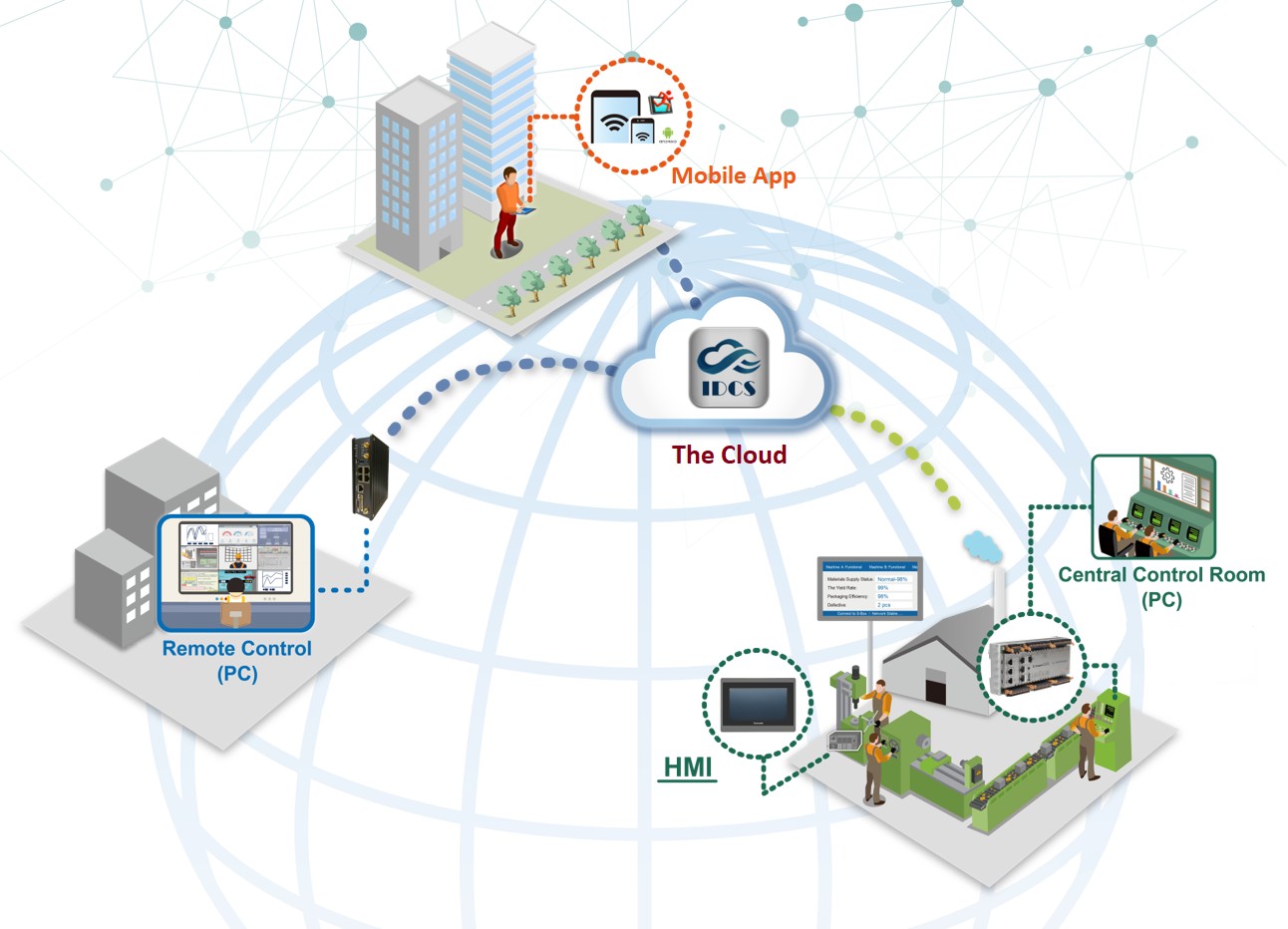

Każda sieć informatyczna, do której podłączamy nasze komputery lub inne urządzenia, może być zaufana lub niezaufana. Sieć zaufana cechuje się ścisłą kontrolą dostępu – nikt z zewnątrz nie może się do niej dostać bez autoryzacji. Do tego rodzaju sieci zazwyczaj podłączone są sterowniki PLC, wejścia/wyjścia, urządzenia przenośne, bazy danych, serwery, komputery zakładowe itp.

Z kolei sieć niezaufaną możemy nazwać otwartą – nie ma tam ścisłej kontroli dostępu i w praktyce nie wiemy, kto jest do niej podłączony. Typowym przykładem jest oczywiście Internet. Właśnie z tego rodzaju sieci grożą naszym instalacjom cyberataki i włamania. Z pozoru rozwiązanie jest proste – nie podłączać systemów sterowania do sieci niezaufanych. W praktyce jednak w dobie Przemysłu 4.0, aplikacji chmurowych i globalizacji informacji oraz dostępu zdalnego – jest to niemożliwe.

Dlatego w każdym sterowniku PLC, który musi być dostępny w obu rodzajach sieci, muszą być skonfigurowane dla nich niezależne karty sieciowe. Interfejsy te muszą być niezależne, bez możliwości routingu pomiędzy nimi. Dzięki temu nikt, kto jest podłączony do sieci niezaufanej, nie będzie mógł nawiązać połączenia z siecią zaufaną.

Drugim niezbędnym elementem zabezpieczeń sieciowych jest firewall. Musi on być odpowiednio skonfigurowany. Zapora powinna otwierać tylko niezbędne porty połączeń TCP/IP, całkowicie blokując pozostałe. Jest to szczególnie istotne w przypadku firewalla sieci niezaufanej. Jeżeli nasza aplikacja wymaga zdalnego dostępu do sterownika PLC przez Internet, komunikacja powinna być realizowana za pośrednictwem bezpiecznego portu, z wykorzystaniem szyfrowania przesyłanych informacji. Dobrą praktyką jest wykorzystywanie do takiego celu połączeń VPN (Virtual Private Network), które mogą zapewnić wysoki poziom bezpieczeństwa.

Jeżeli w naszym systemie wykorzystujemy zewnętrzne urządzenia (takie jak Astraada GSM, routery Teltonika), które są połączone ze sterownikiem, wszystkie powyższe uwagi stosują się również do nich. Także w tym przypadku jest ważne, żeby te urządzenia udostępniały tylko niezbędne porty, a najlepiej by były połączone szyfrowanym połączeniem w sieci VPN.

Samo bezpieczne połączenie jednak nie wystarczy – musimy również wdrożyć system kontroli dostępu, tak aby nikt niepowołany nie mógł się zalogować zarówno przez VPN, jak i bezpośrednio do sterownika.

Kontrola dostępu i autoryzacja użytkowników

Kontrola dostępu do sterowników PLC realizowana jest za pomocą systemu kont użytkowników, z których każdy może mieć różny poziom dostępu. Liczba tych kont powinna być ograniczona do minimum, a zbędne lub nieużywane konta warto jak najszybciej usuwać. Oczywiście żadne z kont nie powinno mieć domyślnej nazwy użytkownika oraz hasła – te powinny być okresowo zmieniane i odpowiednio silne.

Każdy użytkownik systemu powinien otrzymać tylko takie uprawnienia, jakie są mu niezbędne, a więc ograniczone do jego obszaru odpowiedzialności. Złą praktyką jest zakładanie zbyt wielu kont z uprawnieniami administratora.

Najważniejsze zasady bezpieczeństwa w sieci

Poniżej podsumowujemy najważniejsze zasady bezpieczeństwa, które powinny być stosowane w przypadku sterowników PLC:

- separacja sieci, podział na VLAN (wirtualne sieci lokalne),

- stosowanie urządzeń z wbudowanymi zaporami sieciowymi,

- odblokowywanie tylko konkretnych potrzebnych portów, a nie całych zakresów,

- zmiana domyślnych nazw użytkownika i haseł,

- liczba kont dostępu zredukowana do niezbędnego minimum,

- nadawanie odpowiednich uprawnień dostępu dla poszczególnych kont,

- nienaklejanie danych logowania na sterowniki,

- zabezpieczenie zdalnego dostępu, stosowanie połączeń VPN,

- niepodłączanie do sieci internetowej urządzeń, które tego nie potrzebują,

- stosowanie dedykowanych urządzeń do zarządzania bezpieczeństwem w sieci.

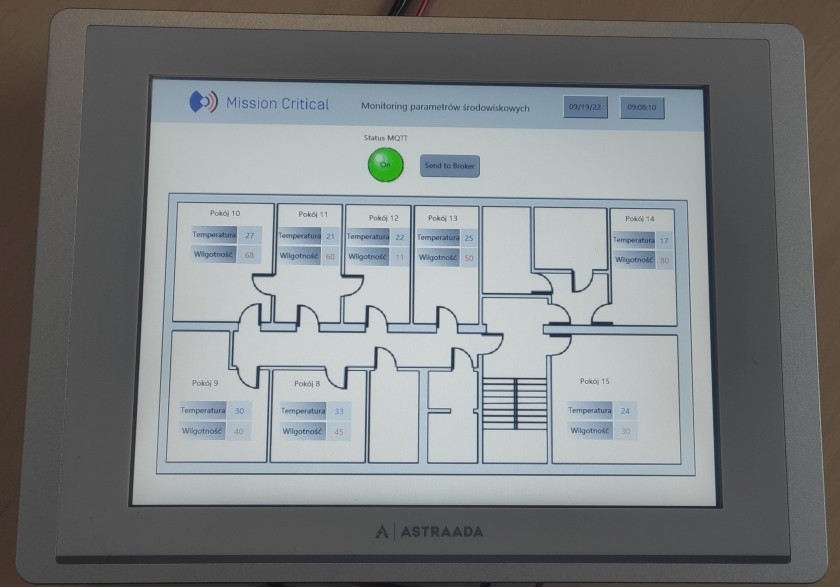

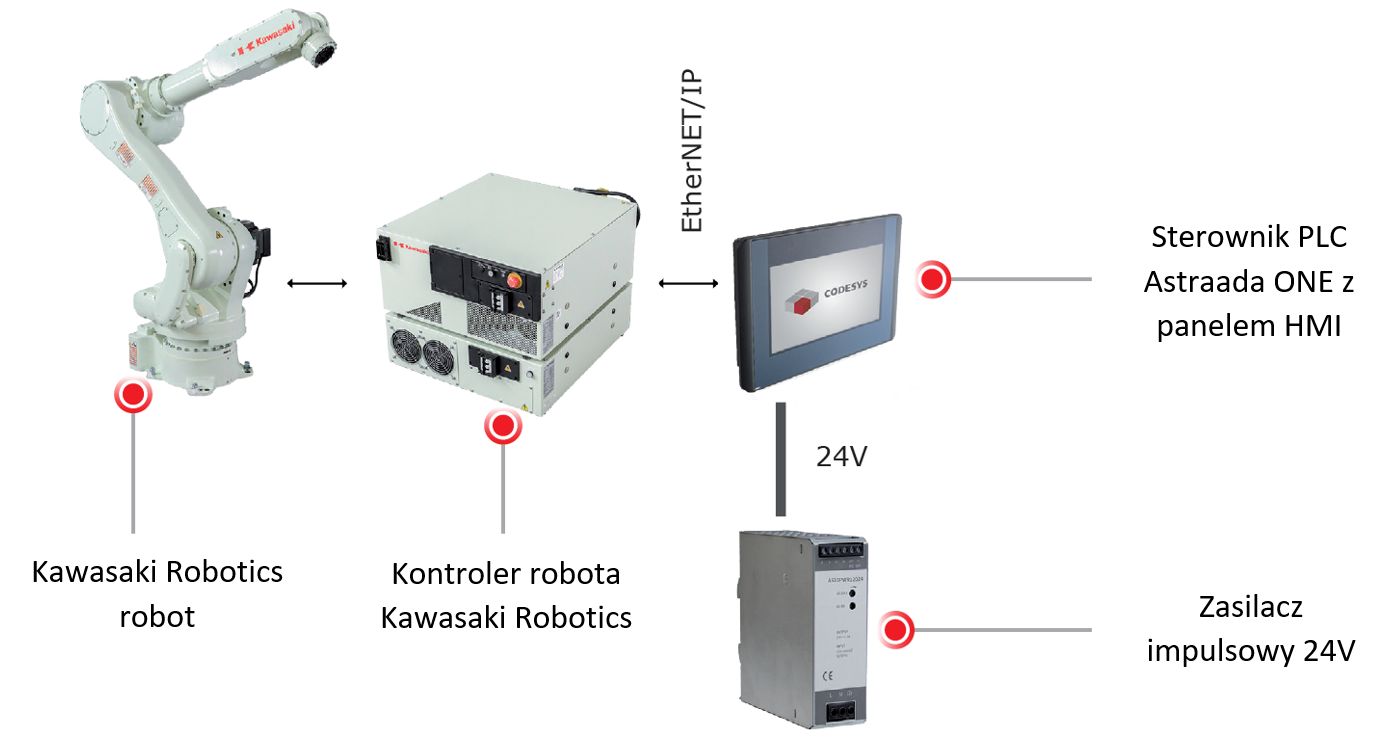

Zasady stosowane w urządzeniach Astraada One

- Nigdy nie podłączaj sterownika do Internetu bez dodatkowych połączeń ochronnych (VPN, IXON).

- Zawsze zmieniaj domyślne hasła w sterowniku.

- Zawsze używaj poprzedzającego zewnętrznego firewalla, aby uniemożliwić dostęp z zewnątrz.

- Stosuj serwery VPN lub opcje dedykowane np. IXON.

- Używaj w przeglądarce WWW wyłącznie połączeń szyfrowanych (https zamiast http).

- Wyłącz usługi, których nie używasz, jakie jak np. FTP, SSH czy Webserver. Uwaga! Po wyłączeniu Webservera dostęp do konfiguracji urządzenia poprzez przeglądarkę internetową nie jest możliwy, konieczne jest wtedy przesłanie konfiguracji za pomocą plików zapisanych na pamięci zewnętrznej USB.

Zasady stosowane w urządzeniach Horner

- Ustaw hasła dla projektu.

- Ustaw dostęp tylko do niezbędnych czynności dla poszczególnych użytkowników.

- Nie włączaj opcji, których nie używasz.

- Przy używaniu WebMI korzystaj z połączenia szyfrowanego (https) i portu 443 (zapytania z http i port 80 nie są automatycznie przekierowywane na https).

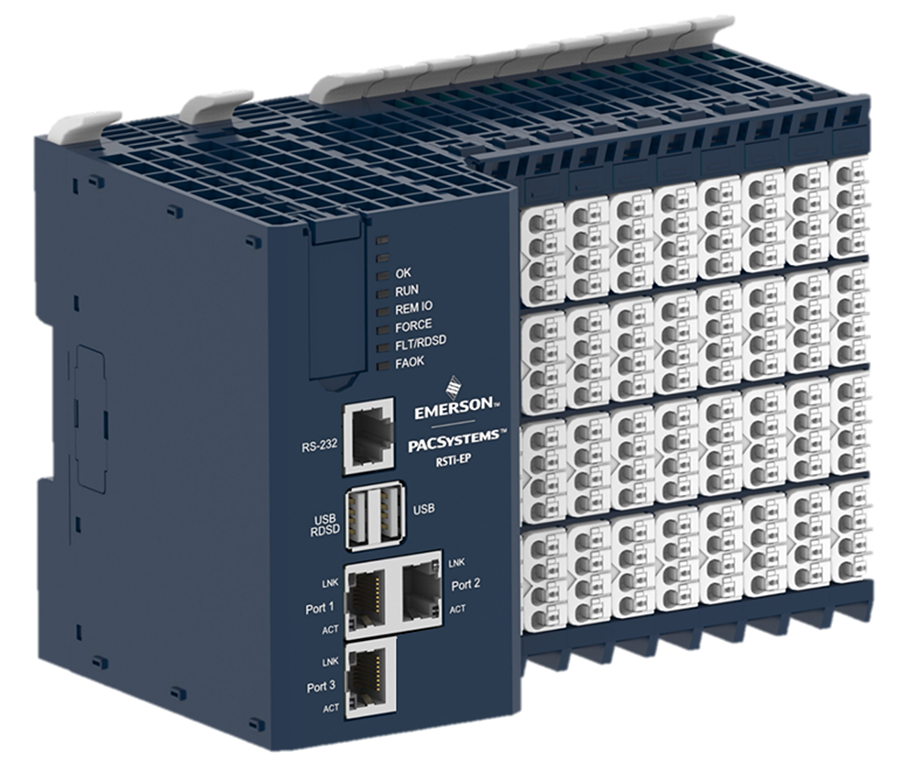

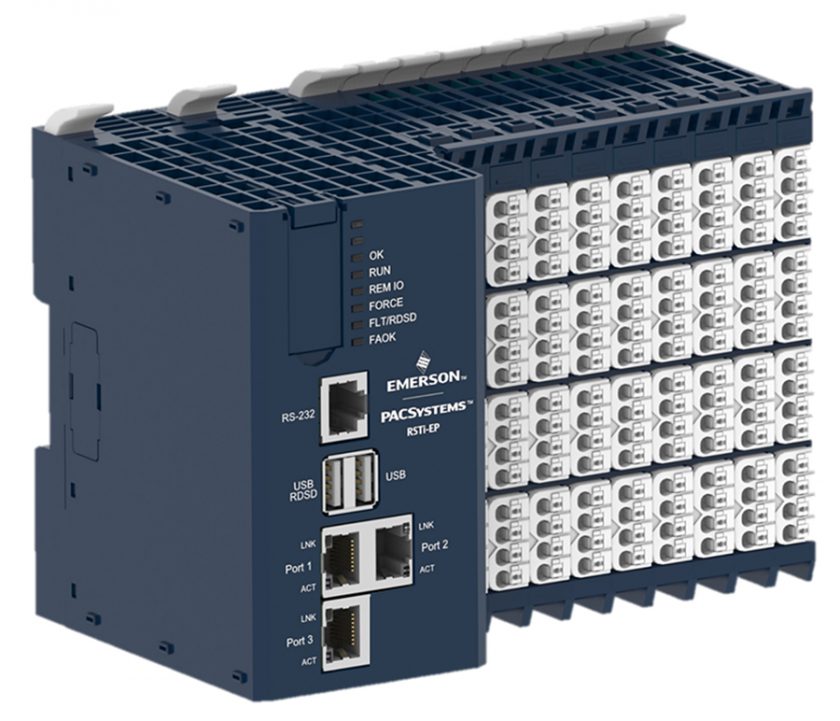

Zasady stosowane w urządzeniach Emerson

- Do programowania stosuj narzędzie Machine Edition w wersji 7.5 lub nowszej (niebezpieczeństwo dotyczy głównie pakietu View oraz usługi TrapiServer w starszych wersjach narzędzia).

- W serii RX3i do modułów Ethernet IC695ETM001 wgraj wersję firmware 6.12 lub nowszą.

- Do modułów IC695CPE305 i IC695CPE310 wgraj firmware w wersji 7.11 lub nowszej.

- Do ENIU PLUS IC695NIU001 wgraj firmware w wersji 7.13 lub nowszej.

- Do modułów IC693CMM321 wgraj firmware w wersji 3.20 lub nowszej.

- W serii VersaMax do modułów Profinet Scanner IC200PNS001 i IC200PNS002 załaduj firmware w wersji 1.10 lub nowszej.

- W starszej serii sterowników 90-30 dla jednostek CPU372 i CPU374 PLUS wgraj wersję firmware 6.12 lub nowszą, a dla IC693NIU004 wersję 6.13 lub nowszą.

Hasło „Station Password Manager” będzie widoczne w postaci zwykłego tekstu dla każdego, kto będzie miał dostęp do zawartość pliku AUP. Pamiętaj, aby usunąć plik AUP po zaimportowaniu go do Proficy Machine Edition lub ograniczyć dostęp do pliku AUP stosując, na przykład, uprawnienia zabezpieczeń systemu Windows dla plików i folderów.

Mechanizm Advanced User Parameters (AUP) nie jest obecnie wspierany przez moduł NIU004. W związku z tym po zastosowaniu zalecanej aktualizacji do tych modułów zostanie wyłączony dostęp do sieci Ethernet dla mechanizmu Station Manager w trybie zdalnym. Ponadto, ponieważ obecnie nie ma sposobu aby trwale zmienić hasło Station Manager dla tych modułów, niektóre luki nadal mogą być potencjalnie wykorzystane za pośrednictwem portu szeregowego Station Manager (nie Ethernet), nawet po zaktualizowaniu firmware.

Nowe wersje firmware dostępne są bezpłatnie na stronie internetowej www.astor.com.pl