Środowisko konfiguracyjne Astraada NET

Kurs konfiguracji switchy zarządzalnych Astraada NET, odc. 4

Kontakt w sprawie artykułu: Piotr Adamczyk - 2025-05-08

W tym odcinku poznamy strukturę webowego interfejsu konfiguracyjnego, pokażemy jak nawigować po interfejsie i przedstawimy ogólny zarys możliwości i funkcjonalności, jaką daje switch. Pokażemy też, jak zorganizowane są w urządzeniu poszczególne funkcje i gdzie należy szukać poszczególnych parametrów konfiguracyjnych.

Kurs konfiguracji switchy zarządzalnych Astraada NET

1. Wprowadzenie.2. Co warto wiedzieć o przemysłowych switchach zarządzalnych.

3. Budowa urządzeń Astraada NET i architektura sieci.

4. Środowisko konfiguracyjne Astraada NET.

5. Pierwsze podłączenie switcha Astraada NET i podstawowa konfiguracja urządzenia.

6. Zarządzanie dystrybucją danych w sieci. Konfiguracja wirtualnych sieci lokalnych VLAN.

7. Redundancja połączeń w Astraada NET.

8. Konfiguracja agregacji połączeń w Astraada NET.

9. Zarządzanie zdarzeniami i alarmami w switchach Astraada NET.

10. Konfiguracja SNMP w Astraada NET.

11. Mechanizmy bezpieczeństwa w Astraada NET.

12. Diagnostyka i zarządzanie usługami w switchach przemysłowych Astraada NET.

Switche Astraada NET udostępniają możliwość konfigurowania swoich parametrów za pomocą interfejsu webowego. Jest to bardzo wygodne rozwiązanie, gdyż w przejrzystym graficznym interfejsie możemy w prosty sposób ustawić wszystkie potrzebne funkcje i parametry urządzenia. Interfejs webowy jest najczęściej wykorzystywany przez użytkowników z uwagi na swoją przejrzystość i intuicyjność, ale nie jest jedyną opcją pozwalającą na konfigurację urządzenia. Alternatywą dla tego rozwiązania jest konfiguracja przez szeregowy port konsolowy i wiersz poleceń, jednak jest to metoda wymagająca od użytkowników znajomości komend konfiguracyjnych. W odcinku tym pojawią się nazwy własne i skróty, które będą dokładnie omawiane w kolejnych odcinkach kursu

Jak się zalogować?

Aby móc korzystać z interfejsu webowego należy wykonać następujące kroki:

1. Podłącz switch do zasilania.

2. Połącz switch z komputerem za pomocą kabla Ethernet, wpinając kabel w jeden z portów switcha (dowolny port).

3. Wpisz adres IP switcha w okienku wyszukiwania przeglądarki (domyślnie: 192.168.10.1), a następnie zaloguj się do interfejsu webowego. Ustawienia fabryczne danych logowania to:

User Name: admin

Password: admin

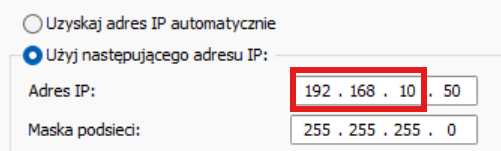

4. Jeśli po wpisaniu adresu IP nie pokazuje się okienko logowania, należy upewnić się, czy karta sieciowa komputera, do której podłączony jest switch, ma ustawiony statyczny asdres IP, będący w tej samej podsieci (3 pierwsze oktety adresu IP karty sieciowej PC i switcha muszą być takie same).

Aby zmienić ustawienia karty sieciowej:

- Otwórz Panel Sterowania.

- Wejdź do opcji Sieć i Internet -> Centrum sieci i udostępniania -> Zmień ustawienia karty sieciowej.

- Wybierz kartę sieciową, do której się podłączasz.

- Otwórz Właściwości -> Protokół internetowy w wersji 4 (TCP/IPv4).

- Przejdź do właściwości.

- Ustaw statyczny adres IP

Wygląd środowiska WEB i nawigacja po nim

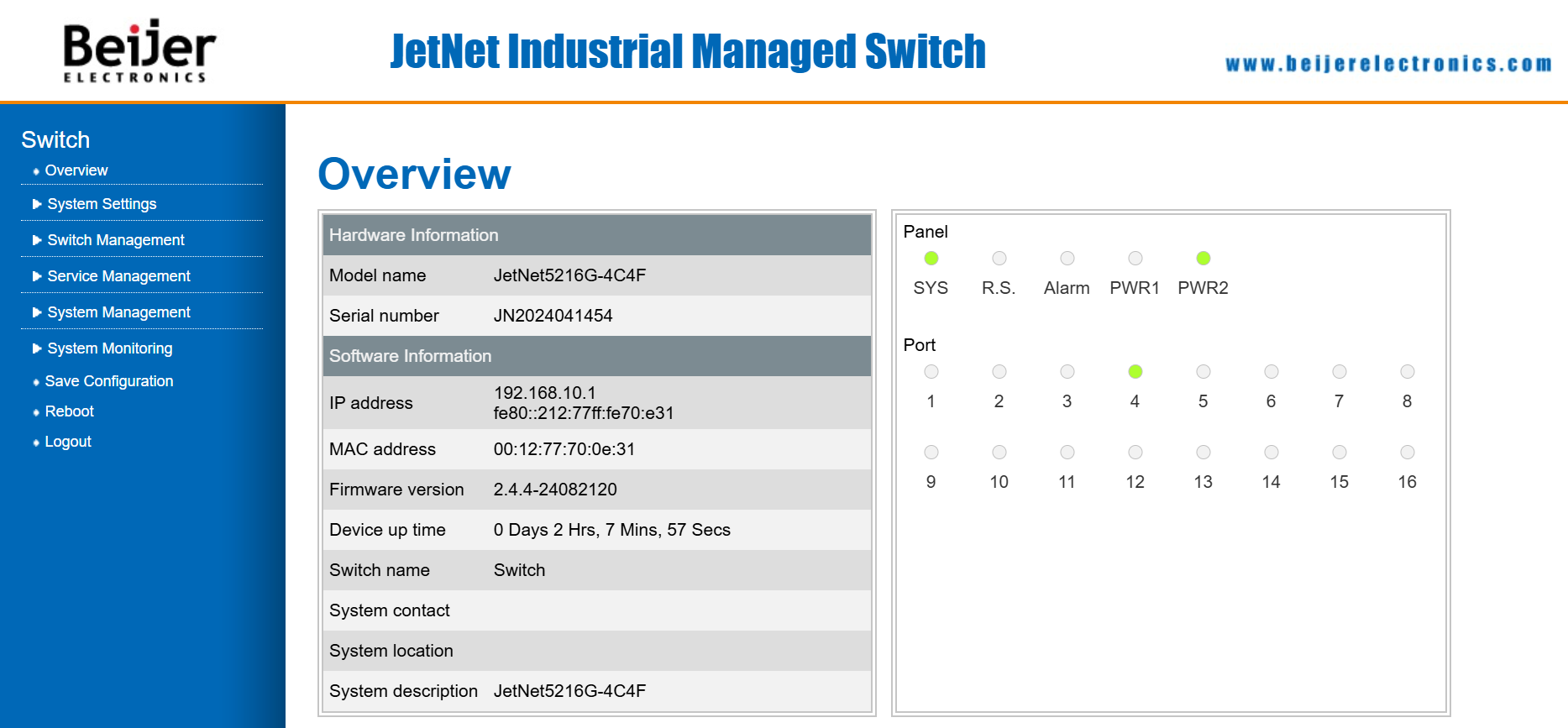

Po zalogowaniu się do urządzenia w oknie przeglądarki pojawia się zakładka Overview. Widać od razu jak zorganizowana jest struktura interfejsu webowego: jest podzielona na dwie części. Lewa strona to menu nawigacyjne w postaci drzewa, w ramach którego w logiczny i intuicyjny sposób pogrupowane są funkcje dostępne w urządzeniu. Środkowe okno to obszar konfiguracji wszystkich wskazanych w menu nawigacyjnym parametrów.

Wyświetlone okno Overview to nic innego, jak szybki podgląd bieżącego statusu pracy urządzenia oraz podstawowych informacji o samym switchu – jak jego nazwa, model, numer seryjny, wersja firmware, adres IP, adres MAC oraz czas pracy urządzenia od ostatniego wyłączenia napięcia zasilania. Wirtualny panel frontowy pozwala nam z kolei odczytać wszystkie informacje, do jakich mielibyśmy dostęp stojąc przed fizycznym urządzeniem, a więc:

- które porty switcha są aktywne,

- z którego źródła zasilony jest aktualnie switch (PWR1, PWR2),

- czy wystąpiły jakieś alarmy (ALARM),

- jaki jest status połączenia w RING (R.S),

- jaki jest status działania systemu (SYS),

Wyjaśnienie, co oznaczają poszczególne kolory diod, znajdziesz w karcie katalogowej urządzenia, którą możesz pobrać na naszej stronie wsparcia.

Struktura menu

Struktura menu nawigacyjnego została przygotowana tak, aby logicznie pogrupować parametry, do jakich mamy dostęp przy konfiguracji urządzenia. Dzięki temu nawigacja po wszystkich dostępnych funkcjach jest prosta i szybka. Każdy switch zarządzany Astraada NET podsiada identyczną strukturę menu nawigacyjnego, dzięki czemu użytkownicy korzystający z różnych modeli w ramach tej samej serii urządzeń będą mieli dokładnie taki sam widok, co ułatwi i przyspieszy parametryzację i administrowanie kolejnych urządzeń.

Zobaczmy pokrótce co znajduje się w poszczególnych grupach parametrów oraz za co dana funkcja odpowiada.

Grupa parametrów System Settings

Pierwsza grupa parametrów łączy wszystkie podstawowe ustawienia switcha zarządzalnego. W skład tych ustawień przede wszystkim wchodzą takie parametry jak: ustawienie adresu IP oraz podstawowe dane identyfikacyjne dotyczące samego switcha zarządzalnego, które pomogą w jego administracji i eksploatacji. W parametrach możemy określić jego nazwę, lokalizację, oraz osobę kontaktową odpowiedzialną za dany switch zarządzalny. Te parametry w podstawowy sposób identyfikują miejsce pracy urządzenia, jak fizyczna szafa sterująca wraz z jej lokalizacją.

Grupa parametrów Switch Management

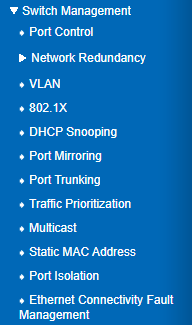

W kolejnej grupie parametrów, znajdziemy wszystkie funkcje odpowiedzialne za zarządzanie switchem na poziomie podstawowym. Wśród nich znajdują się takie parametry, jak opcje konfiguracyjne portów, grupy konfigurujące możliwość pracy w pętli oraz szereg funkcji, odpowiedzialnych za zarządzanie siecią i zapewnienie jej bezpieczeństwa. Omówimy pokrótce każdą z nich.

Zakładka Port Control

W tej zakładce definiujemy kluczowe parametry odnośnie portów komunikacyjnych wbudowanych w urządzenie. Z jej poziomu możemy zarządzać portami, zablokować je, jeśli nie są używane, dodać komentarze, co jest do nich podłączone, ustawić szybkość, z jaką mają pracować oraz tryb pracy: full duplex (komunikacja jednoczesna w dwie strony) lub half duplex (komunikacja jednoczesna w jedną stronę). Dodatkowo z tego poziomu możemy podglądnąć ich aktualny status pracy.

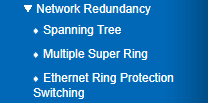

Zakładka Network Redundancy

Zakładka Network Redundancy to zgrupowana lista parametrów wpływająca na bezpieczeństwo sieci. Redundancja to nic innego jak powielone lub zapętlone łącza, których celem jest stworzenie nadmiarowych połączeń podnoszących niezawodność pracy switcha w momencie, gdy dochodzi do uszkodzenia/awarii jednego z portów lub magistrali komunikacyjnej wpiętej w port.

Pętle w sieciach teoretycznie są niedopuszczalne, bo mogą spowodować zapętlenie pakietu danych, który będzie krążył w nieskończoność, obciążając sieć. Jednak dodatkowe połączenia pomiędzy urządzeniami, tworzące właśnie takie pętle, mogą okazać się zbawienne w momencie zerwania połączenia na porcie łączącym kolejne switche ze sobą.

Aby takie zapętlenia w sieci dopuścić, konieczne jest zarządzanie zapętleniami, które polega na logicznym blokowaniu transmisji na danym porcie, aby nie dopuścić do krążenia danych w kółko w całej sieci. Działa to na zasadzie blokowania komunikacji na danym interfejsie i przywracania jej, jeśli w sieci doszło do rozłączenia w wyniku awarii.

Zarządzanie redundancją możliwe jest w oparciu o trzy rodzaje protokołów obsługujących nadmiarowe połączenia. Są to Spanning Tree Protocol, Multiple Super Ring oraz Ethernet Ring Proctection Switching. Ich dokładna charakterystyka oraz konfiguracja wyjaśniona będzie w dalszej części kursu.

Zakładka VLAN

Często zdarza się, że fizyczne urządzenia powinny być od siebie odseparowane mimo działania w jednej sieci. Dzieje się tak najczęściej ze względów bezpieczeństwa lub też zwyczajnie z powodu uporządkowania przesyłu danych w systemie. Z pomocą w tej kwestii przychodzą wirtualne sieci lokalne, w skrócie VLAN, które dzielą fizyczną sieć na wirtualne pomniejsze jej segmenty w ramach jednego lub kilku urządzeń. Dzięki temu fizyczne urządzenia obsługują kilka wirtualnych sieci, które są od siebie oddzielone i nie widzą się wzajemnie. Wykorzystanie VLAN potrafi znacząco zredukować ilość fizycznych switchy w systemie, co wpływa na uproszczenie fizycznej architektury systemu.

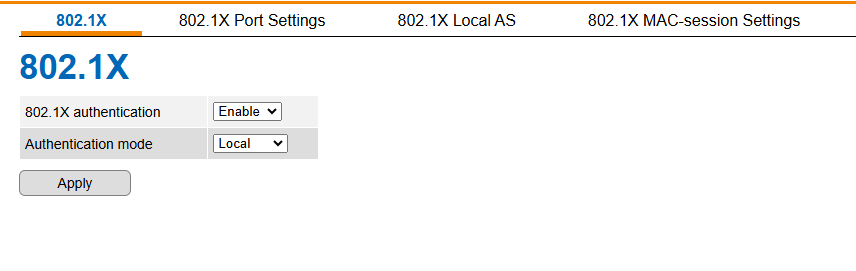

Zakładka 802.1X

Kolejną grupą parametrów konfiguracyjnych są parametry bezpieczeństwa 802.1X. Dotyczą one bezpieczeństwa wewnątrz połączeń realizowanych przez programowany switch przemysłowy. W tej grupie użytkownik może zabezpieczyć poszczególne porty tak, aby mogło się z nimi połączyć jedynie urządzenie o określonym adresie MAC lub np. zdefiniować listę adresów IP, które mogą wywołać interfejs sieciowy switcha.

Dodatkową podgrupą są ustawienia bezpieczeństwa w oparciu o protokół IEEE 802.1X. Protokół ten stanowi ustandaryzowany schemat zabezpieczeń w postaci kontroli dostępu w sieci. W praktyce za pomocą tego protokołu użytkownik może zdefiniować uwierzytelnianie urządzeń podłączonych do danych portów switcha.

Zakładka DHCP Snooping

Jest to funkcja zabezpieczająca pracę sieci. Z definicji DHCP Snooping to mechanizm bezpieczeństwa, który uniemożliwia złośliwym użytkownikom atakowanie sieci poprzez przechwytywanie lub zmienianie wiadomości przesyłanych między klientami sieciowymi a serwerami DHCP, które odpowiedzialne są za dynamiczne przypisywanie adresów IP do portów switcha. Zapewnia dodatkową warstwę ochrony przed złośliwym działaniem w sieci i pomaga chronić przed potencjalnymi zagrożeniami bezpieczeństwa.

Zakładka Port Mirroring

Jest to technika stosowana w sieciach komputerowych do monitorowania ruchu. Polega ona na duplikowaniu całego ruchu sieciowego z jednego lub więcej portów urządzenia do innego portu, do którego podłączone są narzędzia do analizy i monitorowania ruchu pakietów krążących w sieci. Warto podkreślić że port skonfigurowany jako port mirroring działa w trybie nasłuchu, przechwytując wszystkie pakiety, jakie pojawiają się w sieci. Sam z siebie nie generuje dodatkowego ruchu sieciowego, dzięki czemu narzędzia analityczne widzą dokładnie to, co dzieje się na całej sieci.

Zakładka Port Trunking

Konfiguracja trunkingu portów umożliwia grupowanie wielu portów Ethernet równolegle ze sobą w celu zwiększenia przepustowości łącza. Zagregowane porty mogą być postrzegane jako jeden fizyczny port, dzięki czemu przepustowość łącza jest wyższa, niż w przypadku pojedynczego portu Ethernet. Porty członkowskie tej samej grupy trunk mogą także równoważyć obciążenie i tworzyć kopie zapasowe dla siebie nawzajem, co podnosi niezawodność całego układu. Funkcja trunkingu portów jest zwykle używana, gdy potrzebna jest większa przepustowość sieci. Jest to niedrogi sposób na przesyłanie większej ilości danych w ramach pojedynczych urządzeń sieciowych.

Zakładka Multicast

W przypadku wysyłania tej samej informacji do wielu urządzeń, efektywnym rozwiązaniem jest zastosowanie multicastu. Multicasting to sposób przesyłania danych do urządzeń skomunikowanych ze sobą w ramach jednej grupy multicastowej, która posiada zdefiniowany adres IP. W ramach niej jedna ramka wysłanej wiadomości ma wielu adresatów, dlatego nie trzeba wysyłać tej samej ramki wielokrotnie do różnych odbiorców. Dzięki temu ograniczany jest ruch w sieci, a przepustowość pakietów danych znacząco wzrasta.

Static MAC address

Pozwala na ustawienie statycznego adresu MAC, co zwiększa bezpieczeństwo. Switch standardowo (dynamicznie) uczy się adresów MAC, co oznacza że zapamiętuje, z którego portu dany adres MAC się odezwał. Przypisanie statycznego adresu MAC do portu będzie przepuszczało ramki tylko z tym konkretnym MAC na tym porcie. Jeśli ktoś podepnie inne urządzenie (z innym MAC), komunikacja zostanie zablokowana. Mechanizm ten jest często wykorzystywany w systemach automatyki przemysłowej przy komunikacji z urządzeniami SCADA – urządzenia są stałe i niezmienne, przypisanie statycznego adresu MAC zwiększa bezpieczeństwo. Mechanizm ten zabezpiecza nas przed podpinaniem „obcych” urządzeń do switcha. Ustawienie na danym porcie statycznego adresu MAC pozwoli podłączyć tylko konkretny laptop serwisowy, a jeśli wpięty zostanie inny switch automatycznie może wygenerować alarm. Static MAC Addres zabezpiecza nas także przed atakami MAC Flood, nie zapychając swojej tablicy MAC przypadkowymi adresami.

Zakładka Port Isolation

Pozwala administratorowi na skonfigurowanie zapobiegania przesyłania ruchu pomiędzy izolowanymi portami komunikacyjnymi. W praktyce oznacza to, że port z ustawionym parametrem Isolation na True będzie widział wyłącznie uplink (np. serwer / router), ale nie będzie widział innych portów w urządzeniu. Typowy przykład wykorzystania izolacji portów w sieciach przemysłowych to obsługa kamer, które mają wysyłać dane tylko do rejestratora, lub obsługa czujników, które wysyłają dane tylko do systemów PLC. Często stosuje się go także przy obsłudze urządzeń IoT (ang. Internet of things) w celu izolacji urządzeń końcowych.

Zakładka Ethernet Connectivity Fault Management

Dostarcza mechanizmy do monitorowania usług w switchu. Umożliwia zarządzanie uszkodzeniami (Fault Management) w sieciach VLAN, a także rozwiązywanie problemów z usługami end–to-end pomiędzy sieciami różnych operatorów.

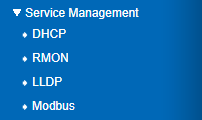

Grupa parametrów Service Management

W tej sekcji mamy możliwość konfiguracji dodatkowych usług serwisowych, jak ustawienia serwera DHCP, zdalnego monitorowania ruchu sieciowego na portach – RMON, ustawienia protokołu LLDP, który umożliwia gromadzenie informacji adresowych na temat podłączonych urządzeń i ich sąsiadów oraz konfiguracji komunikacji po protokole Modbus. Te elementy będziemy szerzej omawiać w kolejnych odcinkach kursu.

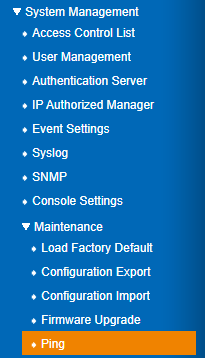

Grupa parametrów System Management

Sekcja System Management pozwala na parametryzację wszystkich elementów systemowych niezbędnych do zarządzania switchem przemysłowym.

Zakładka Access Control List (ACL)

ACL (Access Control List) to lista kontroli dostępu stosowana w switchach przemysłowych zarządzalnych, która umożliwia filtrowanie ruchu sieciowego według określonych reguł. Dzięki ACL można precyzyjnie kontrolować, jaki ruch jest dozwolony, a jaki blokowany pomiędzy urządzeniami w sieci. Reguły ACL mogą być oparte na adresach IP, adresach MAC, numerach portów TCP/UDP, typie protokołu lub numerach VLAN. Mechanizm ten działa na zasadzie sprawdzania kolejnych reguł i stosowania przypisanej do nich akcji – zazwyczaj zezwolenia (Allow) lub blokady (Deny) danego ruchu.

ACL wykorzystywany jest głównie do zabezpieczenia sieci przemysłowych przed nieautoryzowanym dostępem, atakami lub niepożądanym ruchem między urządzeniami. Przykładem zastosowania ACL jest dopuszczenie komunikacji tylko pomiędzy sterownikiem PLC a systemem SCADA, przy jednoczesnym blokowaniu dostępu z innych adresów IP. ACL stosuje się także do ograniczenia dostępu do konfiguracji switcha, izolacji urządzeń między VLAN-ami czy blokowania wybranych protokołów np. PING. Reguły ACL można przypisywać globalnie na cały switch lub indywidualnie na poszczególne porty. Dzięki ACL możliwe jest skuteczne zwiększenie bezpieczeństwa i stabilności pracy sieci przemysłowej.

Zakładka User Management

Konfigurowanie kont użytkowników z różnymi poziomami dostępu to podstawowy element bezpieczeństwa każdej sieci przemysłowej. User Management w switchach przemysłowych zarządzalnych to funkcja, która umożliwia tworzenie i zarządzanie kontami użytkowników mających dostęp do konfiguracji urządzenia. Dzięki niej można dokładnie określić, kto może logować się do switcha oraz jakie ma uprawnienia.

Najczęściej stosuje się podział użytkowników na role, takie jak administrator z pełnym dostępem, operator z ograniczonymi możliwościami oraz gość z samym podglądem. User Management pozwala również na ustawienie haseł, wymuszenie ich zmiany oraz blokowanie konta po kilku nieudanych próbach logowania. Dzięki User Management można dokładnie kontrolować kto, kiedy i w jaki sposób korzysta ze switcha.

Zakładka Authentication Server

Parametr ten pozawala na ustawienia serwera uwierzytelniania (np. RADIUS lub TACACS+) do weryfikacji użytkowników w sieci. Authentication Server (serwer uwierzytelniania) w switchach przemysłowych to zewnętrzny serwer, który służy do weryfikacji tożsamości użytkowników próbujących zalogować się do switcha lub uzyskać dostęp do sieci. Switch zamiast sprawdzać login i hasło lokalnie wysyła zapytanie do takiego serwera i czeka na informację, czy dany użytkownik ma prawo dostępu, czy nie.

Zakładka IP Authorized Manager

IP Authorized Manager w switchach przemysłowych to funkcja bezpieczeństwa, która umożliwia ograniczenie dostępu do switcha tylko z określonych adresów IP. Oznacza to, że nawet jeśli ktoś zna login i hasło, to nie zaloguje się do switcha, jeśli jego komputer nie ma dozwolonego adresu IP. Dzięki temu administrator może określić listę zaufanych komputerów, z których można zarządzać switchem, np. komputera serwisowego lub komputera w biurze IT.

Funkcja IP Authorized Manager działa podobnie jak filtr IP i pozwala na przypisanie dozwolonych adresów IP lub całych podsieci. Jeśli użytkownik próbuje połączyć się z innego adresu IP niż dozwolony – połączenie zostaje automatycznie odrzucone. Rozwiązanie to znacząco zwiększa bezpieczeństwo sieci przemysłowej, ograniczając ryzyko ataku z nieznanych lokalizacji lub nieautoryzowanych komputerów.

IP Authorized Manager można stosować razem z innymi zabezpieczeniami, takimi jak hasła, ACL czy serwer uwierzytelniania, tworząc wielopoziomową ochronę dostępu do switcha. Funkcja ta jest szczególnie popularna w środowiskach przemysłowych, gdzie wymagana jest wysoka kontrola nad dostępem do infrastruktury sieciowej.

Zakładka Event Settings

Event Settings w switchach przemysłowych to funkcja umożliwiająca monitorowanie i reagowanie na różne zdarzenia związane z działaniem urządzenia. Umożliwia ona ustawienie powiadomień o zdarzeniach takich jak awarie portów, zmiany konfiguracji czy problemy z zasilaniem. Powiadomienia mogą być wysyłane np. e-mailem, w oparciu o protokół SNMP lub za pomocą logów systemowych przechowywanych w urządzeniu – Syslog. Funkcja ta pozwala na proaktywne zarządzanie siecią, umożliwiając szybszą reakcję na problemy, co zwiększa bezpieczeństwo i stabilność infrastruktury.

Rejestrowanie zdarzeń jest również pomocne w audytach oraz w utrzymaniu zgodności z regulacjami branżowymi. Event Settings pozwala na optymalizację zarządzania siecią, zapewniając administratorom pełną kontrolę nad działaniem urządzenia.

Zakładka Syslog

Syslog w switchach przemysłowych to standardowy protokół wykorzystywany do przesyłania logów systemowych i zdarzeń z urządzenia do zewnętrznego serwera logów. Dzięki Syslog, switch może wysyłać informacje o błędach, ostrzeżeniach, zmianach konfiguracji i innych ważnych zdarzeniach, które mogą być użyteczne do monitorowania, audytów oraz diagnostyki.

Syslog jest ważny, ponieważ umożliwia centralizację logów z wielu urządzeń, co upraszcza ich analizę. Pomaga w monitorowaniu zdarzeń związanych z bezpieczeństwem, takich jak nieautoryzowane logowanie czy błędy systemowe, oraz wspiera diagnostykę sieciową. Ponadto Syslog zapewnia zgodność z przepisami prawnymi wymagającymi przechowywania logów w niektórych branżach.

Zakładka SNMP (Simple Network Management Protocol)

SNMP (Simple Network Management Protocol) w switchach przemysłowych to protokół używany do monitorowania, zarządzania i kontrolowania urządzeń sieciowych w czasie rzeczywistym. Dzięki SNMP administratorzy mogą zbierać dane o stanie urządzenia, takie jak obciążenie procesora, wykorzystanie pamięci, status portów, błędy transmisji czy inne istotne informacje dotyczące pracy switcha. Protokół ten działa w architekturze klient-serwer, gdzie switch pełni rolę agenta (klienta), a system zarządzający (np. oprogramowanie NMS – Network Management System) działa jako menedżer (serwer), który zbiera dane z urządzenia.

SNMP w switchach przemysłowych umożliwia zdalne monitorowanie, wykrywanie problemów i centralne zarządzanie urządzeniami w sieci. Dzięki temu administratorzy mogą szybciej reagować na awarie i optymalizować wydajność sieci, co jest kluczowe w środowiskach przemysłowych, gdzie stabilność sieci jest niezwykle ważna.

Zakładka Console Settings

Console Settings pozwala na konfigurację parametrów prac portu konsoli, który służy do lokalnego zarządzania urządzeniem. Port konsoli jest wykorzystywany do podłączania komputera za pomocą kabla szeregowego RS-232, co pozwala na konfigurację switcha lub diagnozowanie problemów, gdy urządzenie nie jest dostępne przez sieć.

Zakładka Maintenance

Ostatnia zakładka w tej grupie parametrów obejmuje dodatkowe funkcje, takie jak przywracanie ustawień fabrycznych urządzenia (Load Factory Default), eksport/import konfiguracji urządzenia (Configuration Export/Import), aktualizacja oprogramowania urządzenia (Firmware Update) oraz funkcja do diagnostyki sieciowej (Ping).

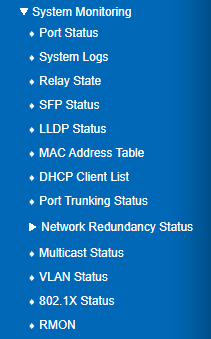

Grupa parametrów System Monitoring

Grupa parametrów System Monitoring to podstawowy element wykorzystywany przez serwis pozwalający na podgląd statusów działania oraz monitorowanie stanu urządzenia i sieci. Udostępnia informacje statusowe, takie jak Port Status, która pokazuje bieżący status i parametry portów, oraz System Logs, umożliwiająca przeglądanie dzienników zdarzeń systemowych.

Można również sprawdzić tabelę adresów MAC (MAC Address Table), listę klientów DHCP (DHCP Client List) oraz status redundancji sieciowej (Network Redundancy Status) dla konfiguracji awaryjnych. Zakładka obejmuje również monitoring VLAN-ów, multicastu, oraz protokołu RMON do analizy ruchu sieciowego.

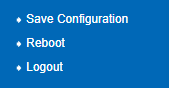

Grupa parametrów Opcje dodatkowe

Switch zarządzalny Astraada JET-NET-5216G-4C4F posiada także kilka opcji, które nie są przypisane do żadnych z grup parametrów.

- Pierwsza opcja – Save Configuration, umożliwia zapis całej konfiguracji do pamięci flash, aby po restarcie zasilania konfiguracja switcha nie została utracona.

- Opcją Logout możesz wylogować się z interfejsu webowego, np. w celu zalogowania się z innego konta.

- Reboot – przeprowadzi restart urządzenia. Jest to często wymagane po ustawieniu nowej konfiuracji.

Inne możliwości konfiguracji switchy

Jak zostało wspomniane we wstępie, interfejs webowy to nie jedyna opcja, aby skonfigurować opcje switcha zarządzalnego. Wyróżniamy jeszcze następujące sposoby:

CLI (Console Line Interface – konsola lokalna)

Console Line Interface (CLI) to interfejs tekstowy, który umożliwia lokalne zarządzanie switchem za pomocą portu konsoli. CLI jest dostępny przez fizyczne połączenie z urządzeniem za pomocą kabla szeregowego RS232 podłączonego do portu konsoli na urządzeniu. Dzięki CLI administratorzy konfigurować ustawienia switcha, monitorować stan i diagnozować problemy. Jest szczególnie przydatne tam, gdzie niezbędna jest zaawansowana konfiguracja, monitorowanie i diagnoza urządzeń, dając administratorom pełną kontrolę nad urządzeniem i umożliwia szybsze reagowanie na problemy, szczególnie w sytuacjach, gdy inne metody zarządzania switchem są niedostępne.

Telnet/SSH (Zdalne CLI)

Telnet i SSH to protokoły umożliwiające zdalne zarządzanie switchami przemysłowymi. Umożliwia pełną konfigurację przełącznika tak samo jak lokalne CLI, ale wymaga wcześniejszego skonfigurowania dostępu i włączenia usługi SSH/Telnet.

Telnet jest starszym protokołem, który przesyła dane w formie tekstowej, co oznacza brak szyfrowania i zwiększone ryzyko przechwycenia danych. Jest prosty w użyciu, ale mniej bezpieczny. SSH (Secure Shell) jest bardziej bezpiecznym protokołem, ponieważ szyfruje dane, w tym hasła, co chroni przed ich przechwyceniem. SSH oferuje także dodatkowe funkcje bezpieczeństwa, takie jak autentykacja za pomocą kluczy publicznych i prywatnych. W środowiskach przemysłowych SSH jest preferowaną opcją.

Jak widać switche zarządzalne posiadają ogrom możliwości i opcji konfiguracji. W kolejnych odcinkach poznamy szczegóły poszczególnych funkcjonalności oraz sposoby ich konfiguracji.

Następny odcinek: Pierwsze podłączenie switcha Astraada NET i podstawowa konfiguracja urządzenia

Autor kursu:

Krzysztof Stysiek

Stażysta ASTOR. Student Inżynierii i Zarządzania Procesami Przemysłowymi na AGH. W wolnym czasie wędruje po górach, czyta książki fantasy i rozwija swoje umiejętności w tańcu towarzyskim.