Mechanizmy bezpieczeństwa w Astraada NET

Kurs konfiguracji switchy zarządzalnych Astraada NET, odc. 11

Kontakt w sprawie artykułu: Piotr Adamczyk - 2025-07-09

W tym odcinku przyglądniemy się mechanizmom bezpieczeństwa wbudowanym w switche przemysłowe Astraada NET.

Kurs konfiguracji switchy zarządzalnych Astraada NET

1. Wprowadzenie.2. Co warto wiedzieć o przemysłowych switchach zarządzalnych.

3. Budowa urządzeń Astraada NET i architektura sieci.

4. Środowisko konfiguracyjne Astraada NET.

5. Pierwsze podłączenie switcha Astraada NET i podstawowa konfiguracja urządzenia.

6. Zarządzanie dystrybucją danych w sieci. Konfiguracja wirtualnych sieci lokalnych VLAN.

7. Redundancja połączeń w Astraada NET.

8. Konfiguracja agregacji połączeń w Astraada NET.

9. Zarządzanie zdarzeniami i alarmami w switchach Astraada NET.

10. Konfiguracja SNMP w Astraada NET.

11. Mechanizmy bezpieczeństwa w Astraada NET.

12. Diagnostyka i zarządzanie usługami w switchach przemysłowych Astraada NET.

Wraz z rozwojem technologii rośnie nie tylko funkcjonalność sieci przemysłowych, ale także liczba potencjalnych zagrożeń. Jednym z kluczowych wyzwań staje się zapewnienie cyberbezpieczeństwa sieci przemysłowych – czyli skuteczna ochrona infrastruktury sieciowej przed atakami z zewnątrz. Uzyskanie nieautoryzowanego dostępu do sieci może mieć bardzo poważne skutki, np. spowodować przestój linii produkcyjnej, co narazi przedsiębiorstwo na olbrzymie straty.

Switche Astraada NET oferują wiele rozwiązań wspierających bezpieczeństwo sieci. W poprzednich odcinkach pokazaliśmy konfigurację szeregu mechanizmów, które zapewniają bezpieczeństwo sieci w kontekście stabilności i niezawodności. W tym artykule krótko wyjaśnimy i pokażmy, jak skonfigurować takie mechanizmy, jak listy kontroli dostępu (ACL), protokół 802.1X, IP Manager, Static MAC Address Table oraz serwery autoryzujące, które chronią przed niepożądanym dostępem do naszej sieci. Te elementy mają bardzo duże znaczenie w kontekście dyrektywy NIS2 oraz norm IEC-62443, a ich zastosowanie zależy od wymogów użytkownika.

| Potrzeba | Zalecane rozwiązanie |

| Silna autoryzacja urządzeń | 802.1X |

| Ochrona przed podszywaniem się (spoofing) | DHCP Snooping + Static MAC |

| Kontrola komunikacji między VLAN/SCADA | ACL |

| Prosta kontrola dopuszczalnych IP | IP Authorized Manager |

| Fizyczna kontrola podłączonych urządzeń | Static MAC Address Table |

Protokół 802.1X

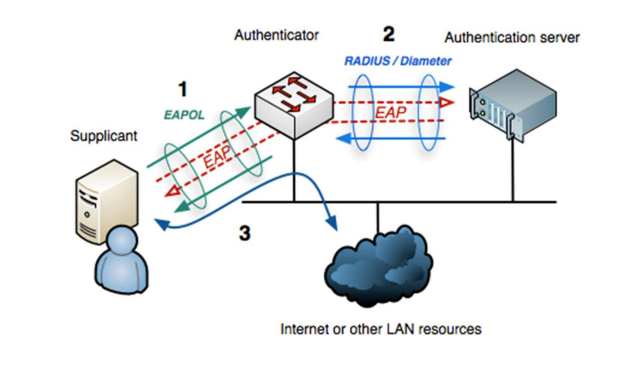

IEEE 802.1X to protokół, który zarządza dostępem do sieci i chroni ją przed nieautoryzowanymi połączeniami. Jest to mechanizm uwierzytelniania dostępu do sieci, który działa na poziomie warstwy łącza danych (Layer 2). Działa w taki sposób, że gdy urządzenie (tzw. supplicant) zostaje podłączone do sieci przez switch (pełniący rolę authenticatora), zostaje poproszone o uwierzytelnienie – np. poprzez podanie loginu i hasła. Te dane są przesyłane do serwera RADIUS (authentication server), który sprawdza, czy urządzenie znajduje się w bazie autoryzowanych użytkowników. Jeśli tak – dostęp do sieci zostaje przyznany. W przeciwnym razie – połączenie zostaje zablokowane.

Przesyłanie informacji uwierzytelniających pomiędzy urządzeniami obsługiwane jest przez protokół EAP (Extensible Authentication Protocol). Często używa się również terminu EAPoL (EAP over LAN), który odnosi się do procesu przesyłania informacji uwierzytelniających przez sieć ethernetową.

W systemach przemysłowych znajduje on zastosowanie na przykład podczas podłączania urządzeń wymagających uwierzytelniania w sieci SCADA przez 802.1X.

Konfiguracja 802.1X w Astraada NET

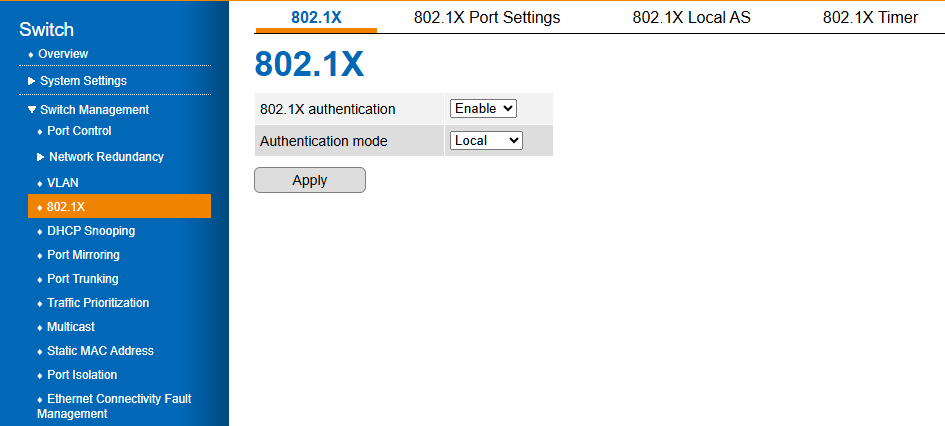

1. Konfigurację 802.1X zacznij od przejścia do Switch Management -> 802.1X.

Wybierz odpowiednio:

- 802.1X authentication: Enable – aby załączyć działanie protokołu.

- Authentication mode:

- Local – jeśli chcesz uwierzytelniania dokonywać za pomocą ręcznie skonfigurowanej listy,

- Radius – uwierzytelnianie za pomocą serwera Radius.

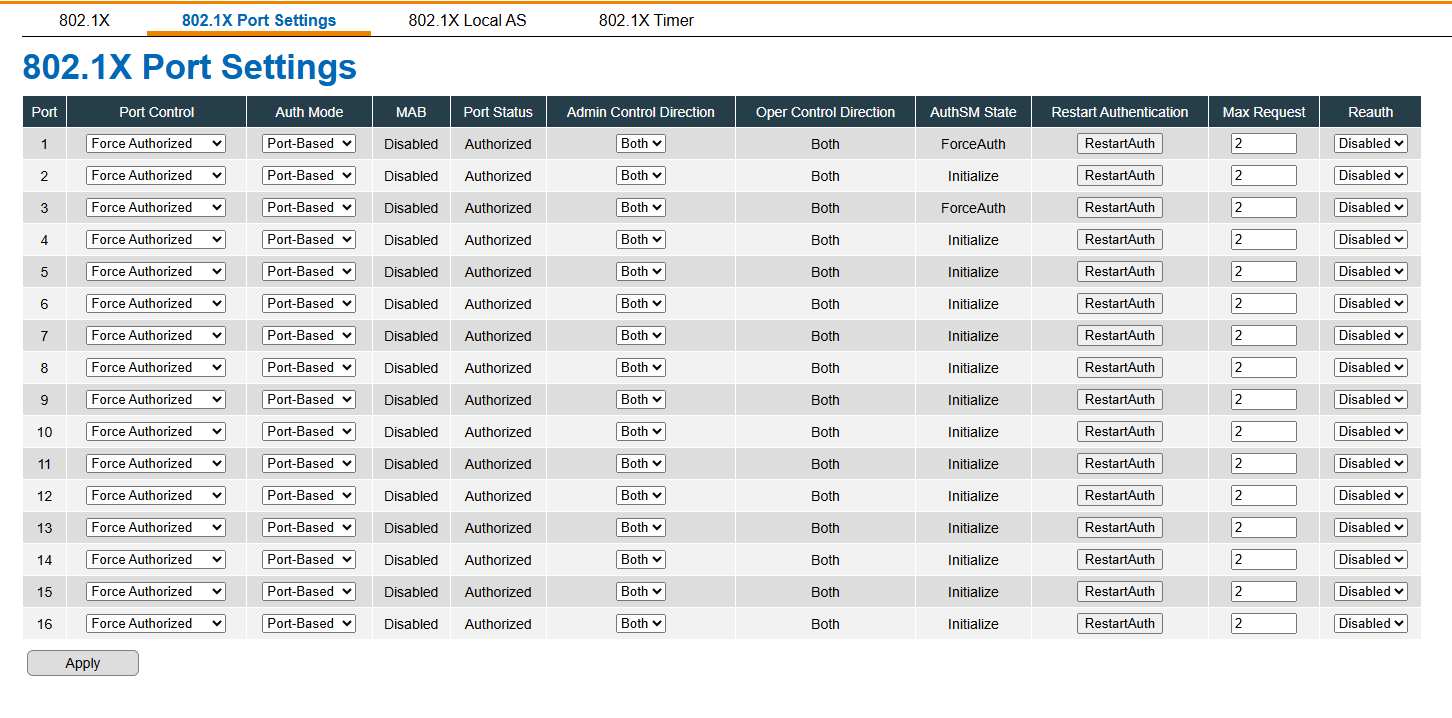

2. Przejdź do kolejnej zakładki 802.1X Port Settings.

W tym miejscu decydujesz, jak każdy port ma reagować na podłączane urządzenia. Poniżej wyjaśnimy, co oznacza każda kolumna, abyś mógł skonfigurować switch zgodnie ze swoimi preferencjami:

- Port Control – to najważniejsze ustawienie. Określamy, jak port zachowuje się względem procesu uwierzytelniania 802.1X:

- Auto – port czeka na uwierzytelnienie urządzenia (suplikanta). Po pomyślnym uwierzytelnieniu przyznaje dostęp. Wybieramy to, jeśli chcemy korzystać z uwierzytelniania.

- Force Authorized – port jest zawsze aktywny, niezależnie od uwierzytelnienia. Stosowane, aby wyłączyć uwierzytelnianie na danym porcie.

- Force Unauthorized – port zawsze zablokowany, żadna komunikacja nie przechodzi.

- Auth Mode – tu określasz, czy uwierzytelnianie ma być:

- Port-Based – uwierzytelnienie dotyczy całego portu,

- MAC-Based – uwierzytelnianie na poziomie konkretnego urządzenia/MAC.

- MAB (MAC Authentication Bypass):

- Enabled/Disabled – jeśli klient nie obsługuje 802.1X, możesz dopuścić go na podstawie adresu MAC.

- Port Status – informuje o stanie portu .

- Admin/Oper Control – kontrola, w którą stronę działa uwierzytelnianie.

- AuthSM State – stan maszyny stanu uwierzytelniania 802.1X .

- RestartAuth – czy port ma ponownie próbować uwierzytelnienia.

- Max Request – ile razy spróbować uwierzytelnienia, zanim port odrzuci dostęp.

- Reauth – czy wymuszać okresową ponowną autoryzację.

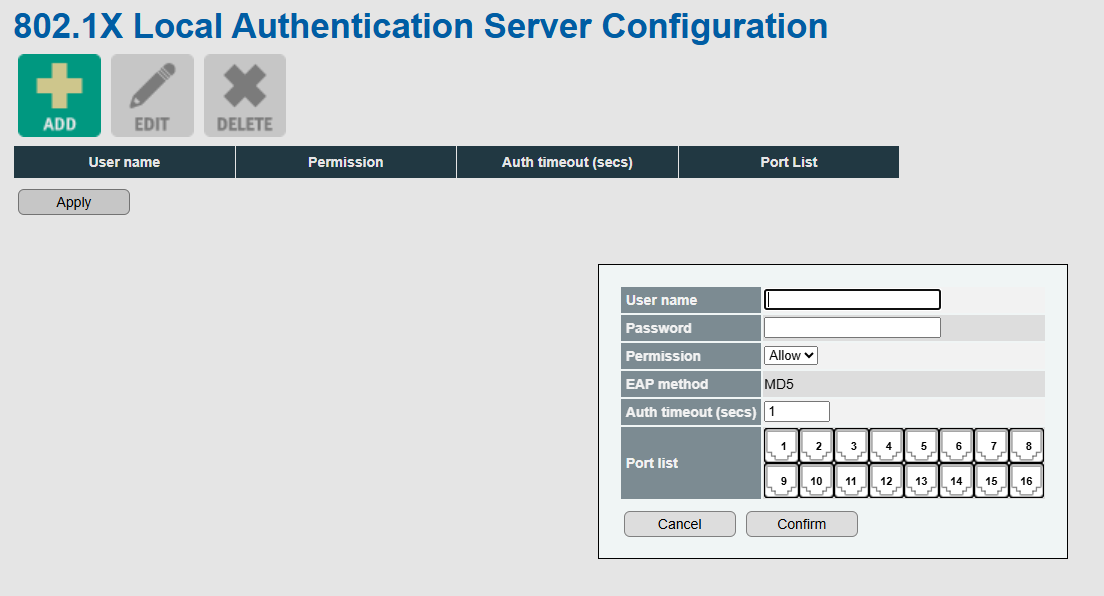

3. W kolejnej zakładce możesz skonfigurować lokalny serwer do uwierzytelniania, zamiast serwera RADIUS.

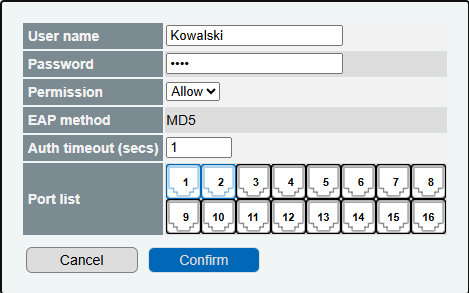

Formularz dodawania użytkownika (po kliknięciu ADD):

- User name: wpisz nazwę użytkownika.

- Password: hasło użytkownika.

- Permission: wybór między Allow (zezwól) a Deny (odmów).

- EAP method: metoda uwierzytelniania (tutaj: MD5, czyli EAP-MD5).

- Auth timeout (secs): limit czasu na uwierzytelnienie.

- Port list: porty przełącznika (1–16), do których użytkownik ma dostęp. Możesz zaznaczyć wybrane.

Aby zrozumieć, jak działa serwer uwierzytelniania, przyjrzyjmy się takiemu przykładowi:

W tym przypadku urządzenie nazywające się „Kowalski” będzie mogło uzyskać dostęp do sieci tylko przez podłączenie się do portów 1 lub 2. Przy procesie uwierzytelniania konieczne będzie podanie odpowiedniego hasła.

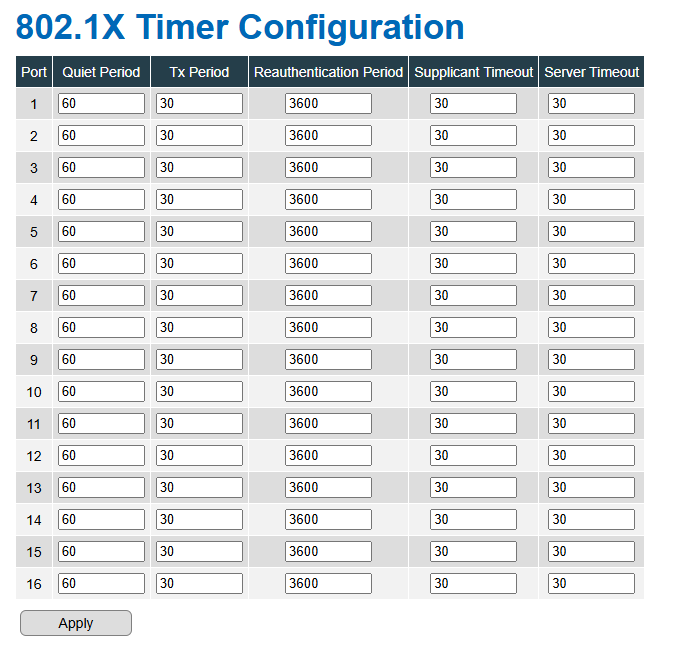

4. Następnie możesz dokonać konfiguracji Timerów dla 802.1X w zakładce 802.1X Timer Configuration.

Timery te określają, jak często i jak długo urządzenia komunikują się w procesie uwierzytelniania.

Wyjaśnienie pojęć:

- Quiet Period – czas (w sekundach), przez jaki port odczekuje po nieudanym uwierzytelnieniu, zanim spróbuje ponownie.

- Tx Period – interwał (w sekundach), co ile klient (supplicant) wysyła zapytanie EAPOL-Start w celu rozpoczęcia uwierzytelniania.

- Reauthentication Period – okres (w sekundach), po którym następuje ponowne uwierzytelnienie klienta, nawet jeśli jest on już zalogowany.

- Supplicant Timeout – czas (w sekundach), przez jaki przełącznik (authenticator) czeka na odpowiedź od klienta po wysłaniu zapytania EAP.

- Server Timeout – czas (w sekundach), przez jaki przełącznik czeka na odpowiedź z serwera uwierzytelniającego (np. RADIUS).

Serwer Radius

Metoda lokalnego uwierzytelniania stanowi opcję zapasową, docelowo należy korzystać z serwerów RADIUS. Nasz switch umożliwia wykorzystanie istniejących serwerów RADIUS.

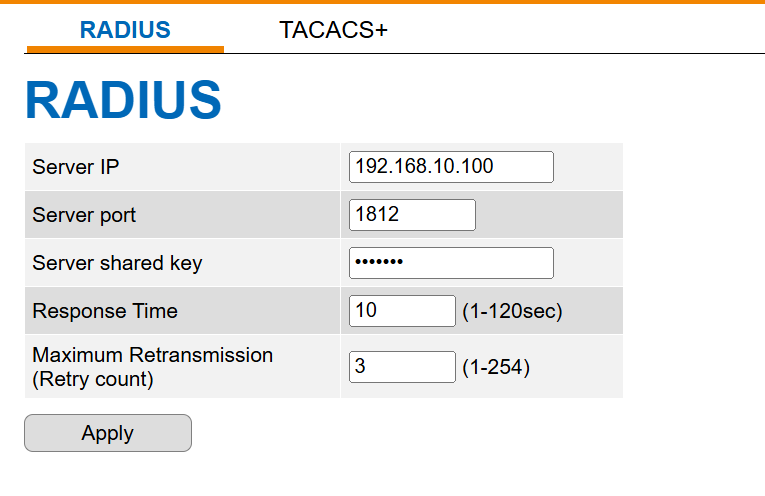

Aby skonfigurować połączenie z wybranym serwerem, przejdź do System Management -> Authentication Server -> RADIUS.

Parametry do konfiguracji:

- Server IP – podaj adres IP serwera Radius, z którym przełącznik ma się komunikować.

- Server port – port UDP, na którym nasłuchuje serwer RADIUS dla żądań uwierzytelniania. Port 1812 to domyślny port dla funkcji uwierzytelniania.

- Server shared key – klucz do szyfrowania i uwierzytelniania komunikacji między przełącznikiem a serwerem.

- Response Time – czas oczekiwania (w sekundach) na odpowiedź od serwera RADIUS. Po jego przekroczeniu zostanie uznane, że serwer nie odpowiada.

- Maximum Retransmission – liczba prób ponownego wysłania zapytania do serwera, jeśli nie nadejdzie odpowiedź.

ACL (Access Control List)

Jest to zabezpieczenie, które na podstawie wprowadzonych reguł filtruje ruch sieciowy tak, aby blokować określone przypadki lub zezwalać na wystąpienie innych. Z ACL (Access Control List) korzysta się, gdy chcesz kontrolować ruch sieciowy na poziomie adresów IP lub MAC – czyli określić, które urządzenia mogą komunikować się w sieci i w jaki sposób. Mechanizm umożliwia ograniczenie dostępu między segmentami, zabezpieczenie urządzeń, filtrowanie ruchu przychodzącego i wychodzącego, egzekwowanie polityk bezpieczeństwa, segmentację sieci oraz wdrożenie zasady najmniejszego dostępu. Konfiguracja ACL może sprowadzać się do filtrowania ruchu pomiędzy urządzeniami o zdefiniowanych adresach MAC lub po adresach IP i podsieciach, w jakich działają urządzenia

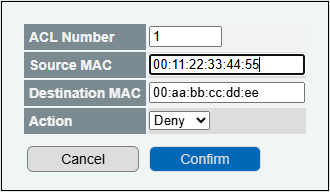

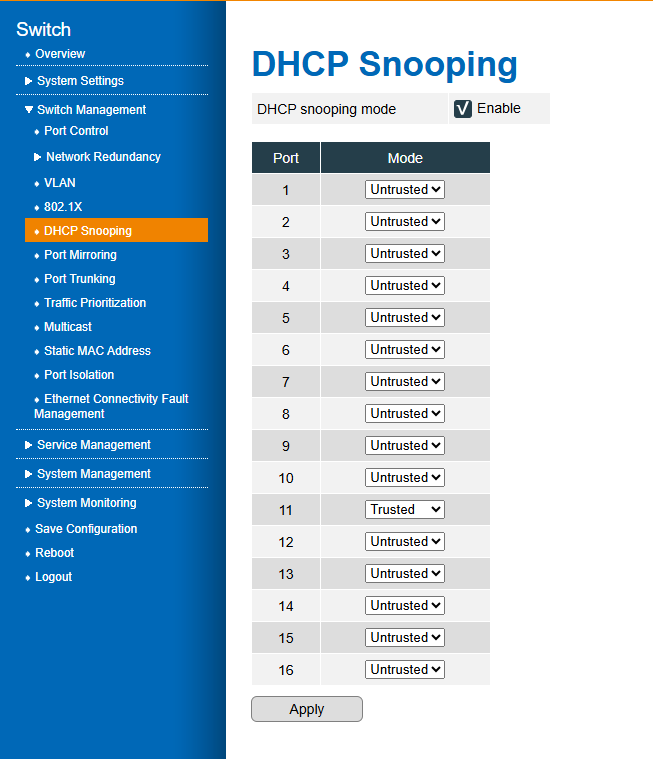

Konfiguracja ACL w Astraada NET – filtrowanie po adresach MAC

MAC ACL – pozwala na filtrowanie ruchu pomiędzy urządzeniami o zdefiniowanym adresie MAC.

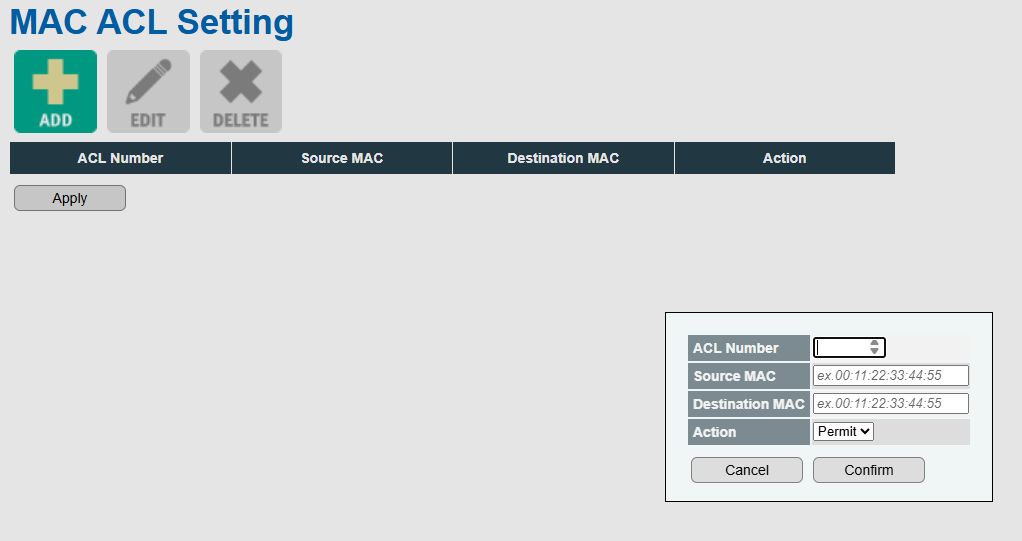

Aby skonfigurować ten mechanizm, przejdź do grupy parametrów System Management -> Access Control List. Zobaczysz poniższe okno:

Możesz skonfigurować następujące parametry:

- ACL Number – numer reguły ACL – np. 1, 2, 3…

- Source MAC – adres MAC urządzenia źródłowego (np. komputera próbującego wysłać dane).

- Destination MAC – adres MAC docelowy (np. serwera, do którego ktoś próbuje się dostać lub drukarki).

- Action – działanie: Permit (zezwól na ruch) lub Deny (zablokuj ruch).

Dla przykładu możemy zabronić możliwości połączenia pomiędzy komputerem o adresie MAC 00:11:22:33:44:55 z drukarką o MAC 00:aa:bb:cc:dd:ee, konfiguracja będzie wyglądać w następujący sposób:

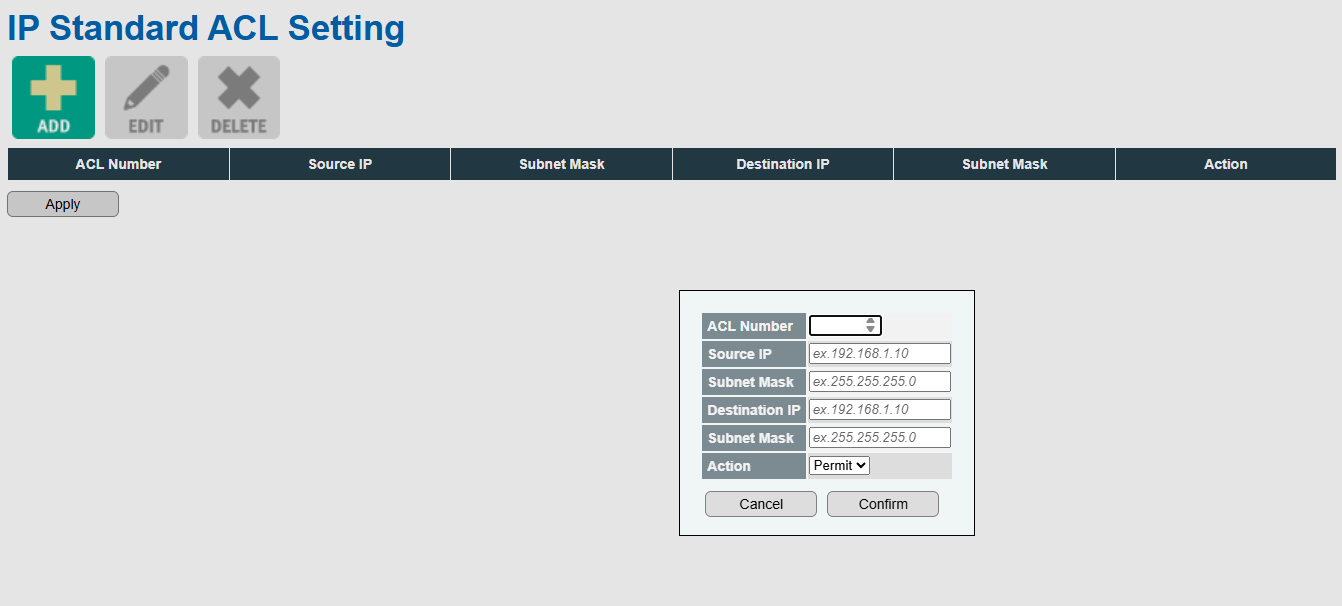

Konfiguracja ACL w Astraada NET – filtrowanie po adresach IP i podsieciach

IP Standard ACL – filtruje ruch w warstwie sieciowej, czyli możemy zdecydować urządzenia o jakim IP albo należące do jakiej podsieci mogą się komunikować.

- ACL Number – numer reguły.

- Source IP – adres źródłowy.

- Subnet Mask – maska źródłowa.

- Destination IP – adres docelowy.

- Subnet Mask – maska docelowa.

- Action – działanie: Permit (zezwól) lub Deny (blokuj).

Tutaj przykładem może być zarządzanie komunikacją nie tylko pomiędzy urządzeniami o konkretnych adresach IP, ale również należącymi do danej podsieci. Np:

W powyższym przykładzie wszystkie urządzenia należące do podsieci 192.168.10.XX będą mogły się komunikować z urządzeniem o IP 192.168.1.20.

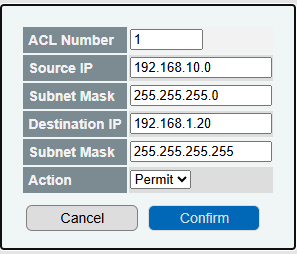

DHCP Snooping

DHCP Snooping to mechanizm bezpieczeństwa warstwy drugiej (L2), który chroni sieć przed atakami typu DHCP spoofing. Tego rodzaju atak polega na podszywaniu się pod serwer DHCP i przydzielaniu urządzeniom fałszywych adresów IP. Może to prowadzić do przechwytywania ruchu lub destabilizacji komunikacji w sieci.

DHCP Snooping pozwala administratorowi określić, które porty przełącznika są zaufane (trusted), a które niezaufane (untrusted). Tylko do portów oznaczonych jako trusted można podłączyć serwer DHCP. Jeśli serwer zostanie podłączony do portu oznaczonego jako untrusted, przełącznik zablokuje jego pakiety DHCP.

Z tego powodu port trusted powinien być ustawiony wyłącznie na porcie, do którego fizycznie podłączony jest serwer DHCP. Wszystkie pozostałe porty – te, do których podłączają się klienci – powinny pozostać niezaufane.

Konfiguracja DHCP Snooping w Astraada NET

Aby skonfigurować mechanizm DHCP Snooping, przejdź do grupy parametrów Switch Management -> DHCP Snooping. Następnie załącz go klikając Enable. Teraz przyporządkuj, które porty mają być zaufane, a które nie.

W powyższym przykładzie jedynie port 11 jest ustawiony jako Trusted, czyli docelowo do niego możesz podłączyć serwer DHCP.

IP Authorized Manager

IP Authorized Manager to mechanizm, który stanowi dodatkową warstwę zabezpieczeń w switchu, kontrolując dostęp do urządzenia na podstawie adresów IP. Pozwala on na określenie, z jakich adresów IP można się logować do urządzenia, ograniczając tym samym możliwość dostępu do switcha tylko do zaufanych urządzeń. Oznacza to, że jeśli nasz adres IP nie znajduje się na liście autoryzowanych adresów, nie będziemy mogli zalogować się do interfejsu webowego switcha.

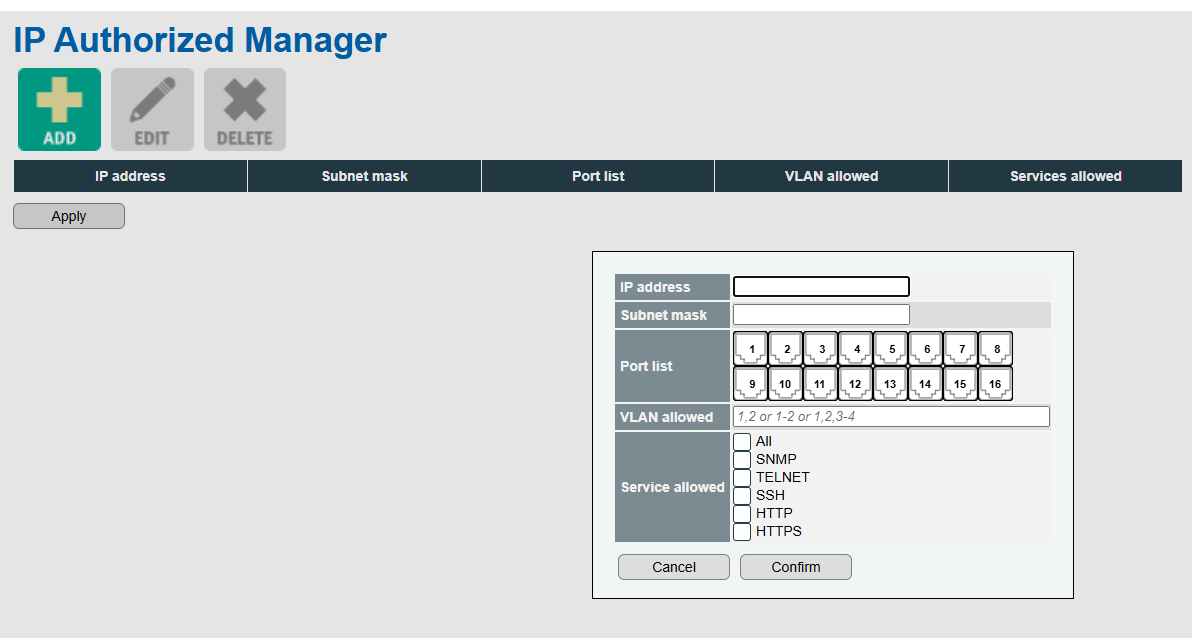

Konfiguracja IP Authorized Manager

Przejdź do System Management -> IP authorized manager.

Co oznaczają poszczególne pola?

- IP address – adres IP, z którego wolno zarządzać urządzeniem.

- Subnet mask – maska podsieci. Należy wpisać 255.255.255.255, aby zezwolić tylko wpisanemu w poprzednim polu adresowi IP na zarządzanie urządzeniem. Istnieje również możliwość zezwolenia adresom z całej podsieci na łączenie się ze switchem przez wpisanie maski podsieci 255.255.255.0.

- Port list – fizyczne porty, na których ten adres IP może się połączyć.

- VLAN allowed – VLAN-y, przez które może się odbyć zarządzanie (np. 1, 2-4).

- Service allowed – protokoły, po których urządzenie z danym adresem może się łączyć ze switchem.

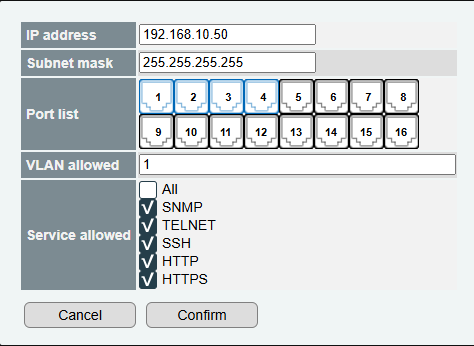

W powyższym przykładzie skonfigurowaliśmy, że tylko urządzenie o adresie IP 192.168.10.50 będzie mogło zarządzać switchem każdym dostępnym protokołem. Jednak musi być podpięte do portów 1-4 oraz VLAN-u 1.

Static MAC Address Table

W czasie normalnej pracy switch dynamicznie uczy się adresów MAC urządzeń i wiąże je z odpowiednimi portami, aby zapewnić prawidłową komunikację w sieci. Jednak z powodów bezpieczeństwa możemy ręcznie przypisać dany adres MAC do konkretnego portu, tworząc tzw. statyczną tablicę adresów MAC. Dzięki temu chronimy się przed atakami typu MAC spoofing, czyli podszywaniem się nieautoryzowanych urządzeń pod zaufane urządzenia.

Przykładowo jeśli mamy drukarkę o znanym adresie MAC podpiętą do portu 3, możemy skonfigurować switch w taki sposób, aby komunikacja była możliwa tylko wtedy, gdy dany adres MAC znajduje się na porcie 3. W przypadku, gdy ktoś spróbuje podszyć się pod naszą drukarkę, podłączając swoje urządzenie do portu 4, switch zablokuje tę próbę komunikacji, ponieważ adres MAC nie będzie odpowiadał przypisanemu portowi.

Konfiguracja Static MAC Address Table

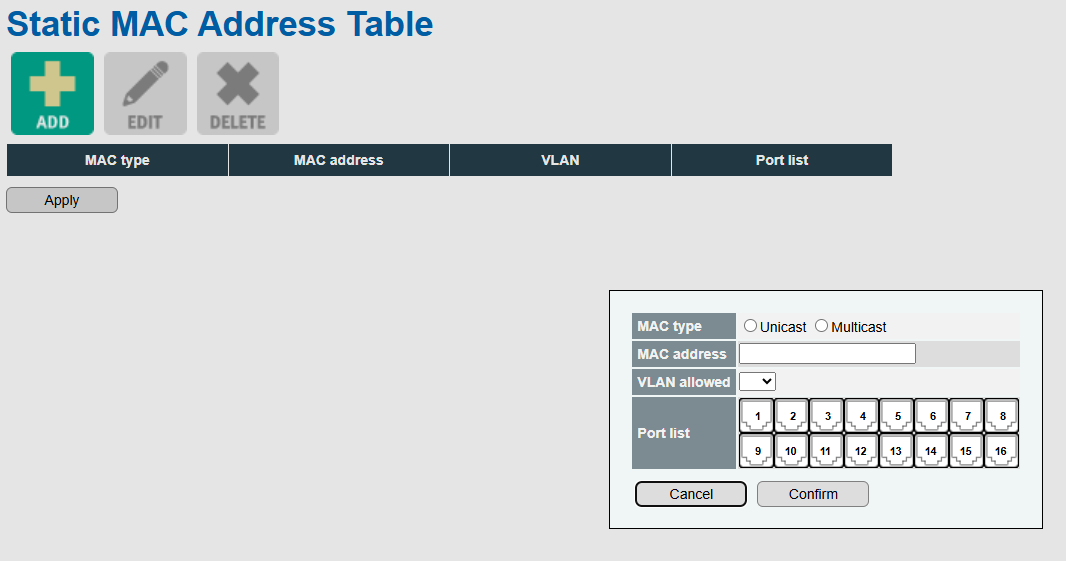

Aby skonfigurować ten mechanizm, przejdź do Switch Management -> Static MAC address.

Co oznaczają poszczególne pola?

- MAC type:

- Unicast – typ komunikacji jeden do jednego, czyli możemy przypisać tylko do jednego portu,

- Multicast – typ komunikacji jeden do wielu sprecyzowanych, możliwość przypisania do wielu portów.

- MAC address – wpisz adres MAC, który chcesz na stałe przypisać do danego portu.

- VLAN allowed – wybierz VLAN, w którym dany adres MAC może się łączyć.

- Port list – wybierz, do których portów przypiszesz dany adres MAC.

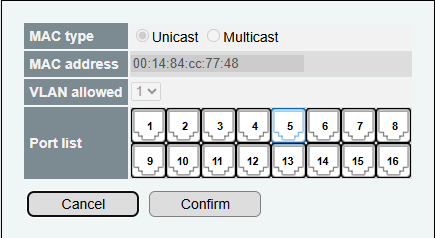

Na powyższym obrazku urządzenie o adresie MAC 00:14:84:cc:77:48 (adres panelu HMI), będzie mogło się komunikować wyłącznie przy podłączeniu go do portu 5. Podłączenie urządzenia o tym adresie MAC do innego portu spowoduje zablokowanie komunikacji. Jeśli posiadasz dodatkowe urządzenie, możesz potestować działanie tego mechanizmu.

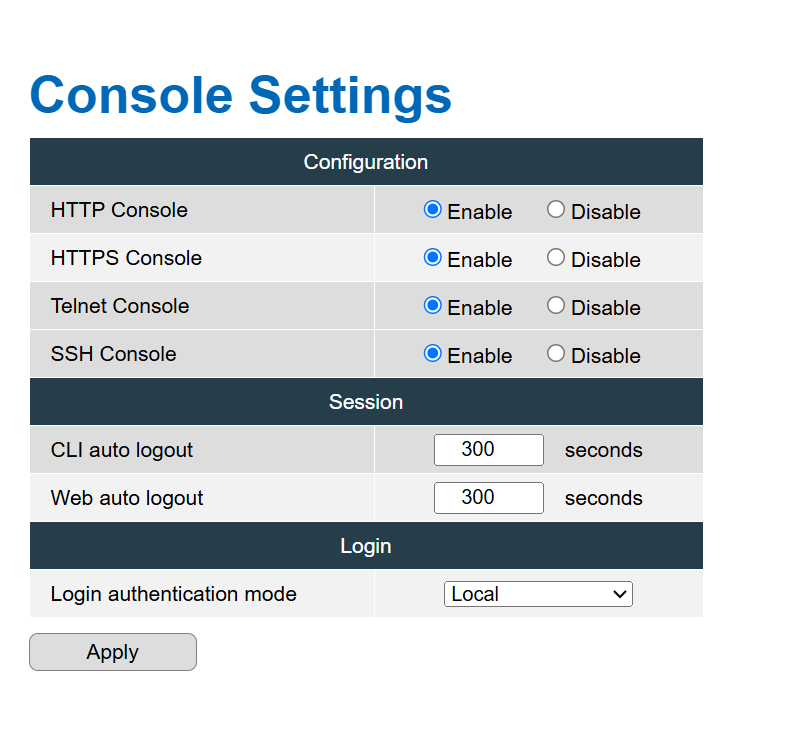

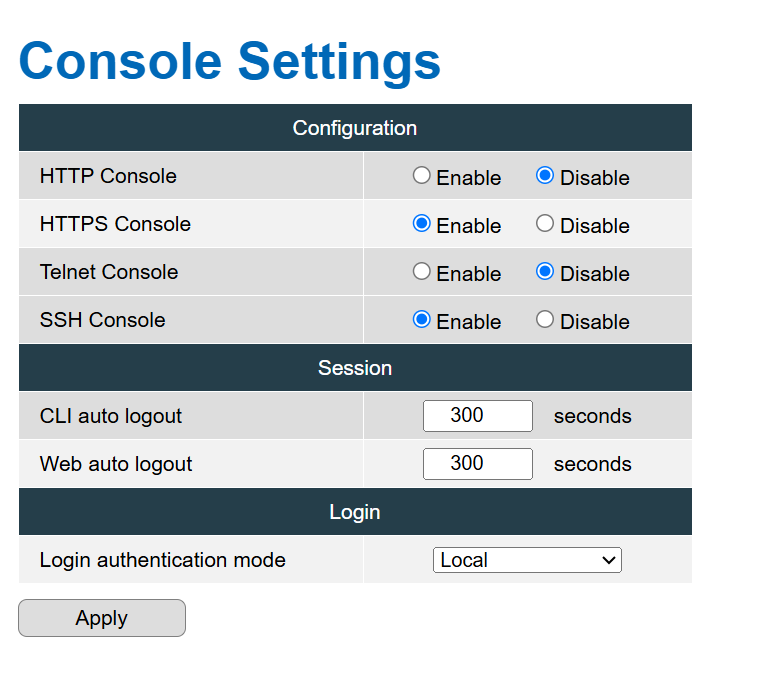

Console Settings

Jest to bardzo ważna zakładka pod kątem bezpieczeństwa, ponieważ tu decydujemy, po jakich protokołach możemy zdalnie zarządzać switchem.

Przejdź teraz do grupy parametrów System Management > Console Settings.

W górnej sekcji zarządzamy protokołami takimi jak HTTP, HTTPS, Telnet oraz SSH. Chcąc myśleć o bezpieczeństwie przesyłu danych konieczne jest wybranie protokołów HTTPS i SSH jako Enable (aktywne), gdyż tylko one zapewniają szyfrowanie danych. Dwa pozostałe należy ustawić jako Disable (nieaktywne).

W sekcji Session ustalamy czas bezczynności, po jakim nastąpi automatyczne wylogowanie z danego interfejsu, czyli:

- CLI (ang. Command line interface) – interfejsu, do którego możemy łączyć się zdalnie za pomocą protokołów SSH i Telnet,

- Web – interfejsu graficznego, czyli tego, po którym aktualnie jesteśmy podłączeni. Ustaw tu wartość 300.

W ostatniej sekcji wybieramy sposób autoryzacji logowania do interfejsów, czy to będzie przez lokalny serwer, Radius czy TACACS+. Pozostaw Local.

Okno po wprowadzonych zmianach powinno wyglądać tak:

Potwierdź Apply, a następnie przeloguj się, używając szyfrowania HTTPS, wklejając do przeglądarki taki adres: https://192.168.10.10.

Podsumowanie

Jak widać, switche Astraada NET udostępniają cały wachlarz funkcji, które realnie poprawiają bezpieczeństwo sieci, chroniąc ją przed atakami z zewnątrz. Porównanie poszczególnych mechanizmów zbiera poniższa tabela.

| Funkcja | Opis | Zakres działania | Korzyści |

| 802.1X | Uwierzytelnianie użytkowników/urządzeń przed dopuszczeniem do sieci | Warstwa 2 (port) | Silna kontrola dostępu, centralne zarządzanie (np. RADIUS) |

| ACL (Access Control List) | Filtracja ruchu na podstawie IP, portów, protokołów | Warstwa 3/4 (routing/firewall) | Precyzyjna kontrola ruchu między strefami / VLAN-ami |

| DHCP Snooping | Blokowanie fałszywych serwerów DHCP i rejestrowanie przypisań IP–MAC | Warstwa 2 | Chroni przed spoofingiem DHCP |

| IP Authorized Manager | Lista dozwolonych adresów IP przypisanych do portów switcha | Warstwa 3 (adres IP) | Prosta kontrola IP-per-port, bez potrzeby RADIUS |

| Static MAC Address Table | Przypisanie konkretnych adresów MAC do portów switcha | Warstwa 2 | Uniemożliwia podmianę MAC, wysoka kontrola fizycznego dostępu |

| Console Settings | Wybór protokołów, za pomocą których można zarządzać switchem | Warstwa 2 | Możliwość wykorzystania tylko bezpiecznych szyfrowanych protokołów. |

Systemy bezpieczeństwa w switchach przemysłowych, takie jak 802.1X, ACL, DHCP Snooping, czy Static MAC, bezpośrednio wspierają wymagania norm NIS2 i IEC 62443, które kładą nacisk na cyberbezpieczeństwo infrastruktury OT i przemysłowej.

Poniżej przedstawiam, jak poszczególne funkcje switcha wspierają zgodność z NIS2 i IEC 62443-4-2:

| Funkcja switcha | Zgodność z NIS2 | Powiązanie z IEC 62443-4-2 |

| 802.1X | Kontrola dostępu do sieci | IEC 62443-4-2 CR 1.3 – Uwierzytelnianie urządzeń |

| ACL | Ograniczenie nieautoryzowanego ruchu | IEC 62443-4-2 CR 2.1 – Kontrola uprawnień |

| DHCP Snooping | Ochrona przed atakami MITM | IEC 62443-4-2 CR 7.2 – Ochrona przed spoofingiem |

| IP Authorized Manager | Zapobieganie nieautoryzowanemu dostępowi | IEC 62443-4-2 CR 1.2 – Identyfikacja i autoryzacja |

| Static MAC Address Table | Kontrola fizycznego dostępu | IEC 62443-4-2 CR 1.1 / CR 5.2 – Ograniczenie urządzeń końcowych |

| Console Settings | Zarządzanie urządzeniem po bezpiecznych protokołach | IEC 62443-4-2 CR 1.1 – Bezpieczne zarządzanie i uwierzytelnianie użytkowników |

Następny odcinek: Diagnostyka i zarządzanie usługami w switchach przemysłowych Astraada NET

Autor kursu:

Krzysztof Stysiek

Stażysta ASTOR. Student Inżynierii i Zarządzania Procesami Przemysłowymi na AGH. W wolnym czasie wędruje po górach, czyta książki fantasy i rozwija swoje umiejętności w tańcu towarzyskim.