Treści

Fałszywe poczucie bezpieczeństwa – mity na temat cyfrowych zagrożeń w przemyśle

Fałszywe poczucie bezpieczeństwa – mity na temat cyfrowych zagrożeń w przemyśle

W powszechnym odczuciu, kwestie cyberbezpieczeństwa dotyczą małych i średnich przedsiębiorstw w ograniczonym stopniu. Oto, dlaczego takie myślenie może prowadzić na manowce.

W 2022 roku Parlament Europejski przyjął kolejną odsłonę dyrektywy znanej jako „Network and Information Security” – w skrócie NIS. Jej celem jest standaryzacja poziomu cyberbezpieczeństwa krajów członkowskich. Zmiany ustawodawcze, stawiające kolejne wymagania operatorom usług w zakresie cyberbezpieczeństwa, wywołały niemałe poruszenie w sektorze Małych i Średnich Przedsiębiorstw. Czy słusznie?

Analizując raport firmy Fortinet („2024 State of Operational Technology and Cybersecurity Report”) trudno się nie zauważyć, że cyberataki to coraz poważniejszy problem. Dane jasno wskazują na rosnącą liczbę incydentów, a także na ich negatyw wpływ na działalność przedsiębiorstw. Te jednak wciąż zdają się nie dostrzegać problemu. Pokazujemy, jak najczęściej firmy produkcyjne uzasadniają swoją bezczynność i dlaczego powinny zmienić podejście do kwestii bezpieczeństwa cyfrowego.

Mit1: Nasza sieć przemysłowa jest odseparowana i nie ma dostępu do Internetu, więc jest bezpieczna.

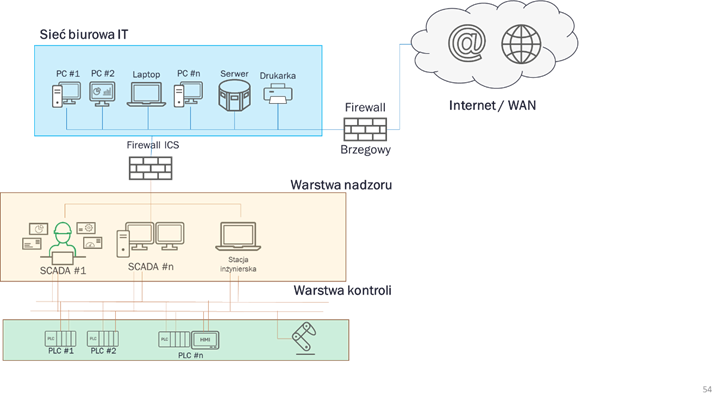

Na rysunku 1. widzimy architekturę cyfrową większości zakładów przemysłowych. Mimo, że jest odseparowana, nie jest wolna od zagrożeń. Oto najważniejsze z nich:

- Sieci biurowe z racji na dane, które przetwarzają oraz zainstalowane oprogramowanie wymagają połączenia z internetem. Działy IT integrują wiele mechanizmów zapewniających bezpieczeństwo (serwery proxy, firwewall’e, IDS’y), jednakże, w przypadku błędnie skonfigurowanych reguł intruz wciąż może wejść do sieci biurowej lub bezpośrednio do warstwy produkcyjnej.

- W sieciach bezprzewodowych w warstwie produkcyjnej często brakuje szyfrowania danych (np. WPA3) oraz autoryzacji przed dostępem do sieci, co zwiększa podatność na ataki.

- Niekiedy w sieci działają nieudokumentowane urządzenia dodane przez automatyków w trakcie napraw, wymian czy aktualizacji sprzętowej, które nie zostały zgłoszone, toteż nie zostały podjęte próby ich zabezpieczenia przed nieautoryzowanym dostępem. To dodatkowe ryzyko.

- Zdarza się, że urządzenia wpinane do sieci nie są weryfikowane. Chodzi o komputery, pamięci USB, czy dyski pochodzące spoza zakładu. Jeżeli zainfekowane urządzenie sami wepniemy w sieć, intruz nie będzie potrzebował dostępu do Internetu.

Mit 2: Mamy firewall, więc czym mamy się przejmować?

Dobrze zintegrowany firewall, z pewnością utrudni dostęp do systemów firmowych i pomoże walczyć z intruzami. Niestety największą podatnością takich systemów wciąż jest czynnik ludzki. Brak przeprowadzanych regularnych audytów konfiguracji firewall’a, pozostawienie otwartych portów czy brak aktualizacji oprogramowania mogą doprowadzić do incydentu. W takim przypadku intruz może rozpocząć proces skanowania sieci i numeracji portów (FTP, SSH czy RDP, są niemalże zaproszeniem) lub rozpocząć proces IP spoofingu, czy szukaniu luk w warstwie aplikacyjnej sieci.

Mit 3: Hakerzy nie rozumieją systemów automatyki przemysłowej.

Niestety, ataki na sieci przemysłowe są coraz powszechniejsze. W 2010 roku odkryto robaka komputerowego o nazwie „Stuxnet”, który służył do ataków na systemy przemysłowe oparte o technologie firmy Siemens. Stuxnet po zainfekowaniu sprawdzał, czy komputer jest podłączony do PLC, po czym w razie wykrycia urządzenia, destabilizował procesy produkcyjne.

Zgodnie z raportem CISA pt. „Stuxnet Malware Mitigation (Update B)”, Stuxnet zawiera liczbę linii kodu porównywalną do niektórych komercyjnych produktów programistycznych. Złożony kod jest zbudowany obiektowo i wykorzystuje wiele technologii, które świadczą o zaawansowanej wiedzy z wielu dziedzin, w tym z systemu operacyjnego Windows, Microsoft SQL Server, oprogramowania firmy Siemens i sterowników PLC firmy Siemens. Złośliwe oprogramowanie wykorzystuje również wiele zaawansowanych technik anty-analizy, które utrudniają i wydłużają czas inżynierii wstecznej. […]”

Mit 4: Mamy zintegrowane systemy bezpieczeństwa, więc jesteśmy bezpieczni.

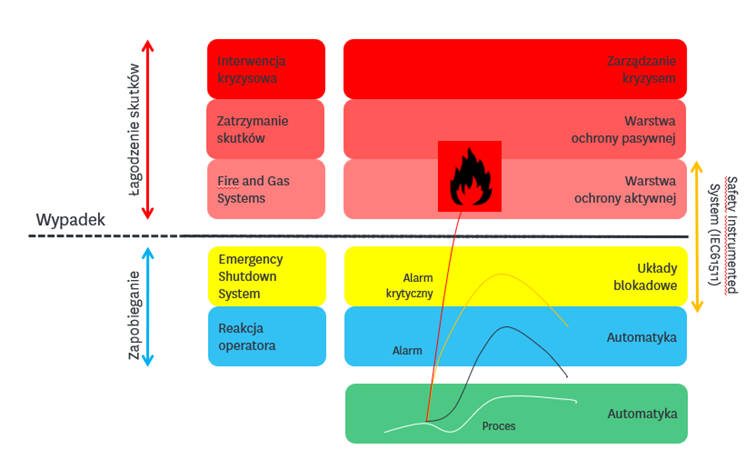

W krytycznych miejscach instalacji procesowych z sektora petrochemicznego, chemicznego lub farmaceutycznego można spotkać tzw. systemy bezpiecznego odstawiania instalacji ESD (Emergency Shutdown System). Ich zadaniem jest zapobieganie wypadkom, w razie wykrycia alarmu krytycznego, poprzez wszczęcie procedur bezpiecznego odstawienia instalacji w sposób szybki i niezawodny (Rys.2). Urządzenia wykonawcze w ramach systemu ESD również muszą posiadać odpowiedni poziom nienaruszalności bezpieczeństwa (tzw. SIL – System Integrity Level) który zapewnia minimalizacje poziomu ryzyka dla eksploatowanych urządzeń.

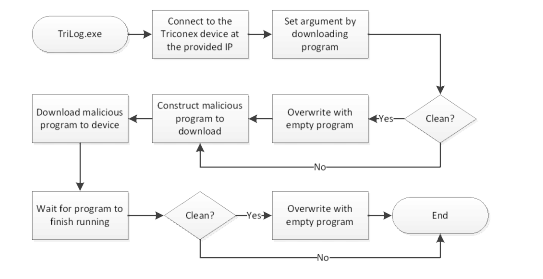

Niestety, w razie cyberataku nie możemy polegać w pełni polegać na takich systemach, nawet jeżeli poziom nienaruszalności bezpieczeństwa jest bardzo wysoki. W 2017 zakład zajmujący się przetwórstwem ropy naftowej w Arabii Saudyjskiej został zaatakowany przy użyciu robaka HATman (znanego również jako Triton lub Trisis). Celem ataku był sabotaż systemów bezpieczeństwa zakładu, co z kolei miało doprowadzić do eksplozji. Wirus składał się z dwóch części: plików które komunikowały się ze stacjami inżynierskimi (które wykrywały i wykonywały program nawet bez środowiska deweloperskiego) oraz złośliwych plików binarnych, które były wgrywane do kontrolera bezpieczeństwa.

Mimo że atak był nieskuteczny i ostatecznie nie doprowadził do sytuacji zagrożenia życia, to zademonstrował jak podobne cyberataki mogą doprowadzić do zniszczeń na dużą skalę.

Mit5: Nie jesteśmy przedsiębiorstwem definiowanym jako kluczowe lub ważne. Dlaczego powinniśmy się interesować cyberbezpieczeństwem?

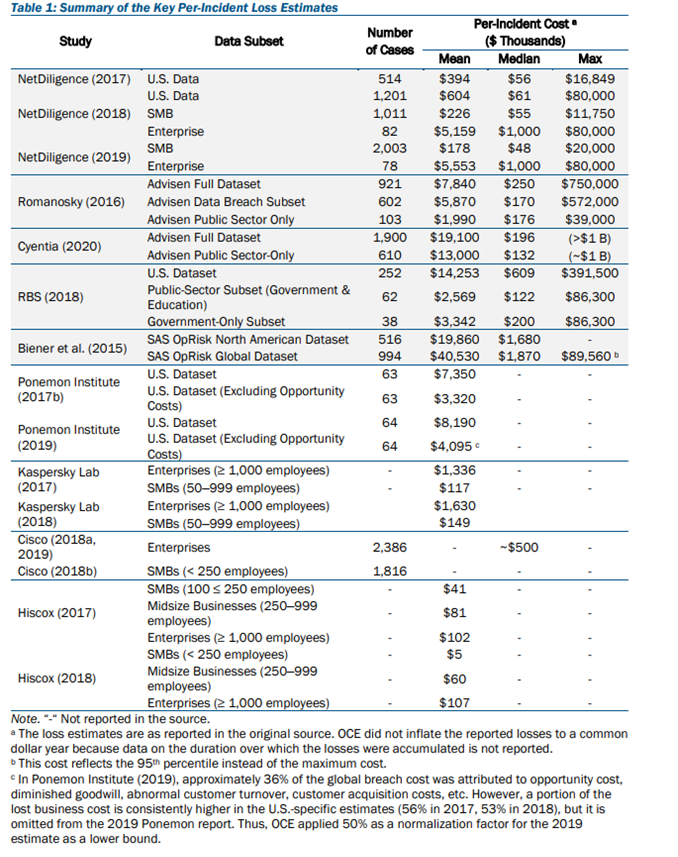

Przedstawiona poniżej tabela z raportu CISA (Cybersecuirty &Infrestructure Security Agency) obrazuje medianę, a także minimalne i maksymalne koszty incydentu. Przytoczone badania statystyczne zostały przeprowadzane przez osoby i organizacje z branży cyberbezpieczeństwa.

Średni koszt na incydent w komercyjnych bazach danych (zaznaczonych na szaro) waha się od 394 000 do 19,9 miliona dolarów wg danych z rynku amerykańskiego i przekracza 40 milionów dolarów w danych globalnych. Mediana szacunków waha się od około 56 000 do prawie 1,9 miliona dolarów. Raport stwierdza: „[…] straty z tytułu cyberincydentów są znacznie niższe niż straty z tytułu innych ryzyk operacyjnych, takich jak niewłaściwe praktyki biznesowe lub rynkowe, katastrofy i inne zdarzenia, wady produktów, kradzież i oszustwa.”

Warto jednak zaznaczyć, że dokładne szacowanie strat i ryzyka generowanych przez incydenty cyberbezpieczeństwa nie jest prostym zagadnieniem. Problem jest asymetryczny – niewielka liczba luk w zabezpieczeniach może doprowadzić do znacznych konsekwencji. Nie jest zasadne porównywanie ryzyka cybernetycznego z innymi jasno określonymi kosztami operacyjnym wynikającym z zarządzania ryzykiem w przedsiębiorstwie (ERM). Czasami identyfikacja braków w zabezpieczeniach może nastąpić dopiero, gdy podjęte próby zapewnienia bezpieczeństwa przed nieuprawnionym dostępem zawiodą, a incydent zostanie wykryty i zidentyfikowany. Atakujący mogą również odnieść sukces wykorzystując dobrze znane, stare luki w zabezpieczeniach nieaktualizowanych systemów.

Podsumowując:

Dla efektywnego działania współczesnych organizacji, a przede wszystkim bezpieczeństwa ich danych, wdrożone systemy zarządzania informacją powinny podlegać ciągłemu doskonaleniu i monitorowaniu. Dotyczy to nie tylko dużych przedsiębiorstw, ale również małych i średnich, coraz częściej narażonych na ataki cyfrowe. Optymalizacja ilości zabezpieczeń, prawidłowa implementacja i konfiguracja mechanizmów kontroli, a także regularne szkolenie personelu w zakresie cyber-higieny to czynniki, które z pewnością pomogą zminimalizować ryzyko wystąpienia groźnych incydentów.

Holistyczne podejście polegające między innymi na podnoszeniu poziomu wiedzy na temat cyber-zagrożeń jest związane ze sporym wysiłkiem i zmianą przekonań. Jednakże, zgodnie z powiedzeniem „lepiej zapobiegać niż leczyć”, inwestowanie w bezpieczeństwo ogranicza potencjalne koszty incydentów, których z każdym rokiem jest coraz więcej.

Cyberataki to nie wytwór XXI wieku

Choć nie jest to powszechnie znany fakt, pierwszy cyberatak, który przyniósł znaczące i dotkliwe szkody, został przeprowadzony jeszcze w 1982 r. W latach 70. ubiegłego stulecia. Związek Radziecki powołał specjalną jednostkę KGB której głównym celem było przejmowanie technologii i wartości intelektualnej z krajów Sojuszu Północnoatlantyckiego. W odpowiedzi służby wywiadowcze USA zaplanowały kontr-działania na masową skalę. Wprowadziły między innymi dodatkowe, destabilizujące funkcjonalności do systemów sterowania, które KGB przejęło od Digital Equipment Corporation (pierwszego, amerykańskiego producenta minikomputerów i procesorów 32-bitowych). To „zainfekowane” oprogramowanie zostało użyte przez Rosjan w systemach sieci przesyłowej gazu na Syberii. Po tygodniach bezproblemowej pracy, w październiku roku 1982, system wszedł w tryb „testu pracy układu”, przez co zupełnie dosłownie stał się bombą z opóźnionym zapłonem. Pierwszy robak komputerowy zmusił turbiny i pompy do podnoszenia ciśnienia w układzie rurociągów, czego efektem była eksplozja o sile trzech kiloton.

Źródło: Secure Sources Lacking for Weapons Electronics. – The New York Times