Treści

Dyrektywa NIS2. Cyberbezpieczeństwo systemów automatyki przemysłowej

Dyrektywa NIS2. Cyberbezpieczeństwo systemów automatyki przemysłowej

Systemy automatyki przemysłowej to fundament nowoczesnej produkcji, ale postępująca cyfryzacja sprawia, że są one coraz częściej celem cyberataków. Nowa unijna dyrektywa NIS2 diametralnie zmienia wymagania w zakresie cyberbezpieczeństwa – szczególnie dla obiektów klasyfikowanych jako infrastruktura krytyczna. Jak mierzyć się z tym wyzwaniem korzystając z nowych technologii? Pokazujemy na przykładzie systemów opracowanych przez firmę Emerson – globalnego dostawcę systemów automatyki.

Skala cyberataków na przemysł rośnie w szybkim tempie – według DHS w 2010 r. było ich 41, a w 2016 r. już 290. W latach 2023-2024 odnotowano ok. 1,4 tys. incydentów w infrastrukturze krytycznej, a więc takiej, która ma fundamentalne znaczenie dla bezpieczeństwa, gospodarki i porządku publicznego. Do kategorii tej zalicza się więc na przykład systemy generowania, przechowywania i transportu energii oraz infrastrukturę wodno-kanalizacyjną, transport i produkcję.

Ponad połowa ze wspominanych incydentów dotyczyła właśnie tych obszarów. Tylko w I kwartale 2024 r. liczba ataków na firmy produkcyjne wzrosła o 28% w porównaniu z poprzednim kwartałem, osiągając rekordowy poziom. Prognozy mówią o kosztach sięgających bilionów dolarów w ciągu kilku lat, a 77% przedsiębiorstw wciąż nie ma spójnego planu reagowania. W tej sytuacji zapewnienie cyberbezpieczeństwa w automatyce przemysłowej staje się kluczową koniecznością.

Szczególne wyzwania dotyczące bezpieczeństwa w obszarze infrastruktury krytycznej wynikają z faktu, że stale przyspiesza transformacja technologiczna szczególnie w wymiarze cyfrowym. Dodatkowo na przedsiębiorstwa nakładane są nowe ogólnoeuropejskie, a czasem globalne regulacje dotyczące ochrony klimatu i ograniczania emisji CO2. Rośnie nacisk na odnawialne źródła energii, a to oznacza, że instaluje się coraz więcej nowej, niezbędnej infrastruktury. Jednocześnie zmniejsza się zapotrzebowanie na energię z paliw kopalnych.

Ta zmiana technologiczna może być źródłem nowych podatności. Firmy zapewniające infrastrukturę krytyczną muszą więc szybko wdrażać nowoczesne zabezpieczenia i inwestować w zautomatyzowane systemy ochrony. Przykładem są wielowarstwowe rozwiązania PACSystems™ firmy Emerson, rekomendowane przez DHS, które zapewniają kompleksową ochronę przed zagrożeniami.

Strategia zarządzania bezpieczeństwem

Emerson opiera strategię bezpieczeństwa na analizie ryzyka, aby łączyć korzyści z otwartej komunikacji, wyższej produktywności systemów i skutecznej ochrony technologii operacyjnych (OT). Krytyczne obszary są stale monitorowane, a wraz ze zmianą technologii i charakteru zagrożeń działania są elastycznie modyfikowane. Takie podejście umożliwia szybkie reagowanie na nowe ryzyka oraz ochronę przed wewnętrznymi i zewnętrznymi zagrożeniami sieciowymi. Strategia obejmuje dwa kluczowe etapy: proces produkcji urządzeń oraz ich późniejszą eksploatację u klientów końcowych, co pozwala zwiększać bezpieczeństwo dostarczanych rozwiązań. Jakie zatem aspekty kontroluje Emerson, aby podnieść bezpieczeństwo dostarczanych produktów i rozwiązań?

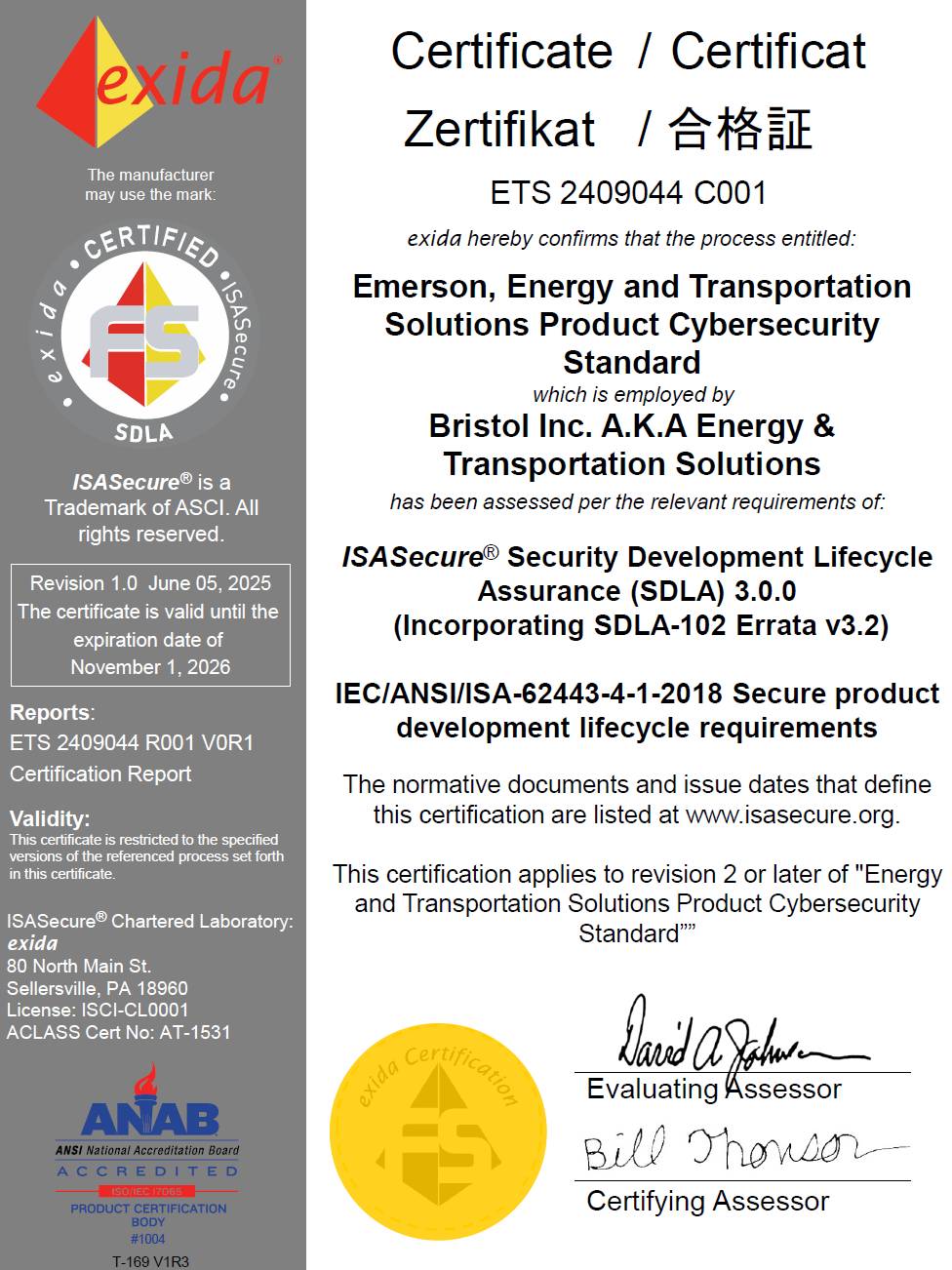

Technologia produkcji Emerson PACSystems zgodna z IEC 62443

Firma jako kluczowy dostawca technologii automatyzacji posiada certyfikat IEC 62443 dla całego cyklu życia swoich produktów – od projektowania i rozwoju, przez produkcję i wdrożenie, po eksploatację i konserwację. Norma ta określa wymagania ochrony systemów automatyki przed zagrożeniami w środowiskach przemysłowych. Certyfikacja obejmuje m.in. współpracę z zaufanymi dostawcami, zabezpieczenie łańcucha dostaw oraz wdrażanie mechanizmów zwiększających bezpieczeństwo systemów.

Emerson współpracuje wyłącznie ze sprawdzonymi dostawcami spełniającymi najwyższe normy branżowe. Partnerami firmy są m.in. Intel, NPX, ARM, Qualcomm, Microchip Technology i Texas Instruments. Wykorzystanie komponentów od światowych liderów, objętych rygorystycznymi regulacjami bezpieczeństwa, zapewnia solidne fundamenty do tworzenia niezawodnych systemów.

Bezpieczna wymiana danych

Kontrolery PACSystems zapewniają najwyższy poziom bezpieczeństwa komunikacji w sieciach przemysłowych dzięki protokołowi OPC-UA, który oferuje szyfrowanie, uwierzytelnianie oraz ochronę przed podszywaniem się pod urządzenia. Hasła i certyfikaty uniemożliwiają przechwycenie danych czy ingerencję w proces sterowania, nawet przy fizycznym dostępie do sprzętu. OPC-UA jest standardem we wszystkich urządzeniach PACSystems i pozwala na bezpieczną integrację sprzętu różnych producentów, co ma kluczowe znaczenie w złożonych, wieloplatformowych systemach automatyki.

Mechanizm Secure Boot zintegrowany w kontrolerach PACSystems

Emerson wyposaża każdy ze swoich kontrolerów w mechanizm zwany Secure Boot, który weryfikuje podpisy cyfrowe i źródło bootloadera, kernela oraz sterowników. Chroni to przed uruchomieniem nieautoryzowanego lub złośliwego kodu, blokując start urządzenia w razie wykrycia zmian. Rozwiązanie zabezpiecza m.in. przed atakami typu supply chain czy Evil Maid, uniemożliwiając instalację złośliwego firmware’u nawet przy fizycznym dostępie do sprzętu. Secure Boot stanowi pierwszą linię obrony kluczowych systemów automatyki przed atakami na najniższym poziomie systemu.

Secure Load – bezpieczeństwo przy ładowaniu kodu do urządzenia

Secure Load w kontrolerach PACSystems weryfikuje podpis cyfrowy każdego wgrywanego programu, dopuszczając jedynie zaufane aplikacje. Chroni to przed sabotażem, także ze strony personelu i spełnia wymagania norm VDE-AR-N 4110/4120 oraz IEC 62443, tworząc rejestr wszystkich prób ładowania kodu. Nawet przy fizycznym dostępie do urządzenia nie można uruchomić nieautoryzowanego oprogramowania.

Zintegrowany moduł Trusted Platform Module

Wybrane kontrolery PACSystems wyposażono w moduł Trusted Platform Module (TPM) – sprzętowy „sejf” do bezpiecznego przechowywania kluczy szyfrujących, haseł i certyfikatów. TPM odpowiada za uwierzytelnianie urządzeń, ochronę dostępu do systemu operacyjnego oraz wykrywanie nieautoryzowanych zmian w systemie. Wspiera mechanizmy Secure Boot i Secure Load, zwiększając odporność systemu na złośliwe oprogramowanie, w tym rootkity, które mogą przejąć kontrolę nad urządzeniem i ukryć swoją obecność. TPM stanowi kluczową warstwę ochrony przed zaawansowanymi cyberatakami, takimi jak Stuxnet, który w 2010 roku spowodował fizyczne uszkodzenie wirówek w irańskim programie nuklearnym.

Certyfikacja Achilles dla kontrolerów Emerson PACSystems

Kontrolery Emerson PACSystems posiadają certyfikat Achilles, potwierdzający odporność ich interfejsów komunikacyjnych na zagrożenia sieciowe. Certyfikacja, opracowana przez Wurldtech i szeroko stosowana w przemyśle, obejmuje testy protokołów, odporność na przeciążenia oraz różne scenariusze cyberataków. Poziomy certyfikacji:

- Level 1 sprawdza podstawowe protokoły (Ethernet, IP, TCP/UDP),

- Level 2 obejmuje zaawansowane testy, m.in. odporność na ataki typu DoS i złożone wzorce ruchu.

Certyfikat świadczy o niezawodności i bezpieczeństwie urządzeń, co jest kluczowe w infrastrukturze krytycznej; wszystkie kontrolery PACSystems, w tym CPE100, CPE200, CPL400 i RX3i, są poddawane tym testom.

Enchanced Security w PAC Machine Edition

Enhanced Security w PAC Machine Edition (PME 9.5+) zabezpiecza środowisko programistyczne i komunikację z kontrolerami PACSystems. Funkcje tego systemu obejmują kontrolę dostępu opartą na rolach (RBAC), uwierzytelnianie użytkowników, weryfikację podpisów cyfrowych firmware i programów, autoryzację przy pobieraniu/wgrywaniu kodu, szyfrowanie komunikacji (TLS) oraz audyt zmian (Change Management). Rozwiązanie to chroni przed nieautoryzowanymi modyfikacjami, sabotażem wewnętrznym i przejęciem komunikacji w sieci OT, spełniając normy IEC 62443, NERC CIP i ISA/IEC 61511.

Rejestrowanie zdarzeń bezpieczeństwa w kontrolerach PACSystems

Kontrolery PACSystems rejestrują zdarzenia operacyjne w dwóch 64-wpisowych tabelach błędów, zawierających czas i datę zdarzenia. Tabele można odczytać lokalnie lub zdalnie, a dane eksportować do pliku XML, tekstowego lub przesłać do zewnętrznego systemu SIEM w celu audytu.

Większość zdarzeń dotyczy problemów funkcjonalnych, np. awarii sprzętu, ale rejestrowane są też kluczowe zdarzenia bezpieczeństwa:

- Błąd uwierzytelnienia – nieudana próba logowania przez Service Request zapisuje błąd „Błąd dostępu do hosta” i ustawia zmienną systemową #BAD_PWD.

- Błąd kontroli dostępu – próba wykonania funkcji bez odpowiednich uprawnień zapisuje błąd „Wykryto naruszenie listy kontroli dostępu”.

Dzięki temu kontroler umożliwia monitoring i audyt zdarzeń związanych z bezpieczeństwem systemu.

Redundantna architektura kontrolerów PACSystems HSR

W systemach krytycznych istotna jest nadmiarowa architektura, która zapewnia ciągłość produkcji przy awarii lub aktualizacji kontrolera. Kontrolery Emerson PACSystems obsługują gorącą rezerwę, automatycznie przełączając się na jednostkę zapasową bez przerywania pracy, informując jedynie personel o zdarzeniu.

Redundancja obejmuje jednostki centralne, zasilacze, moduły komunikacyjne, synchronizacji danych i sygnałowe. Przełączenie aktywnego kontrolera na rezerwowy odbywa się w ciągu milisekund, w trakcie jednego cyklu programowego, bez obciążania jednostek centralnych dodatkowymi procedurami.

Konfiguracja i programowanie układu nie różnią się od pracy pojedynczego kontrolera dzięki wbudowanym mechanizmom synchronizacji w PAC Machine Edition. Komunikacja z I/O i urządzeniami wykonawczymi jest bezpieczna i niezawodna. Obsługa Profinet MRP S2 RING pozwala utrzymać komunikację w całym systemie nawet przy awarii segmentu sieci lub wprowadzeniu urządzenia w tryb serwisowy.

Wytyczne dotyczące konfiguracji kontrolerów pod kątem bezpieczeństwa

Emerson kładzie duży nacisk na wdrażanie wytycznych i dobrych praktyk, które pozwalają maksymalnie podnieść poziom bezpieczeństwa systemów PACSystems. Dokument Controller Secure Deployment Guide, regularnie aktualizowany, zbiera wszystkie kluczowe zasady i procedury związane z bezpieczeństwem kontrolerów.

Dostawca wspiera także edukację użytkowników, udostępniając informacje o wykrytych podatnościach oraz wskazówki, jak zabezpieczyć system przed potencjalnymi atakami.

Podsumowując

Sama liczba opisanych powyżej mechanizmów i technologii ochronnych pokazuje, że współcześnie walka z cyberzagrożeniami, zwłaszcza w przypadku ochrony infrastruktury krytycznej, wymaga całego arsenału komplementarnych rozwiązań. Fakt, że zagrożeń tych przybywa sprawia, że coraz więcej przedsiębiorstw, tych rozwiązań będzie potrzebować. Ponieważ rodzaje zagrożeń stale ulegają modyfikacjom i wciąż pojawiają się nowe, aby skutecznie zabezpieczać się przed obecnymi i przyszłymi, warto postawić na sprawdzonych partnerów technologicznych – takich jak Emerson –, którzy kwestię cyberbezpieczeństwa traktują kompleksowo. Tylko tak można ochronić cenne zasoby firmy, utrzymać ciągłość działalności, zapobiec stratom finansowym i wizerunkowym.